防溯源

对于安服测试类工作,尤其是攻防演练/护网攻击,攻击者需尽可能的隐藏好自己,不让防守方溯源到相关信息,防止扣分/体现专业性,主要有以下一些事项需要注意:

0、禁止使用公司出口IP攻击

1、禁止在payload或exp中带入ID等相关个人信息

2、使用无痕模式/多浏览器模式来进行测试,不用常用浏览器访问目标,防止Jsonp劫持等获取个人信息

3、使用临时的VPS进行测试,避免防守方利用VPS的历史信息溯源

4、谨慎运行从目标获取的可执行文件,可疑文件在虚拟机中运行,虚拟机建议使用随机用户名;从开源平台下载的exp也需要谨慎鉴别更新时间/来源/是否恶意等

5、所有操作流量通过代理出网,UDP/TCP协议都走代理,防止暴露真实IP

6、木马或工具的编译过程去除Debug信息,和其他带有个人特点的信息(如用户名、常用IP等)

7、使用无漏洞版本客户端,防止被利用客户端漏洞溯源(如低版本浏览器溢出、Mysql客户端任意文件读取等)

8、禁止本机直接连接Mysql/ssh/smb文件共享等,尝试连接时默认会带过去用户名等本机信息;禁止本机直连RDP,目标端会显示ClientName(机器名),尽量使用临时VPS做相关操作

9、所有需要邮箱注册的地方使用匿名邮箱或者一次性邮箱进行注册;尽量避免使用手机号注册或使用接码平台,禁止使用真实手机号

10、Office文件建议在断网虚拟机上或在临时VPS中打开,注意反向钓鱼

11、尽量少使用带有显著个人特色的攻击手法或文件命名等

12、建议攻击机安装流量监控软件,防止被无知觉反控

护网中常用的溯源方式

jsonp劫持蜜罐

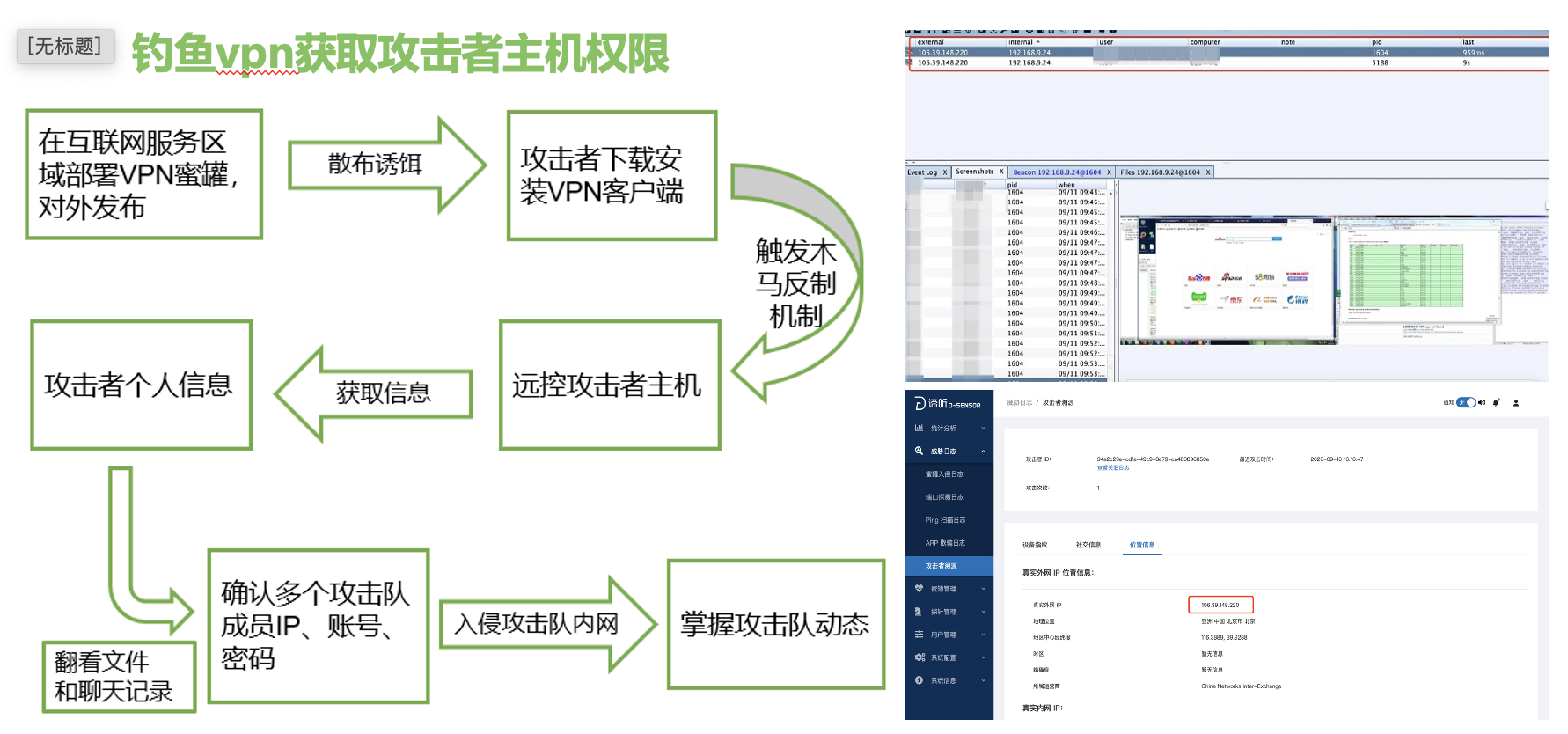

钓鱼vpn

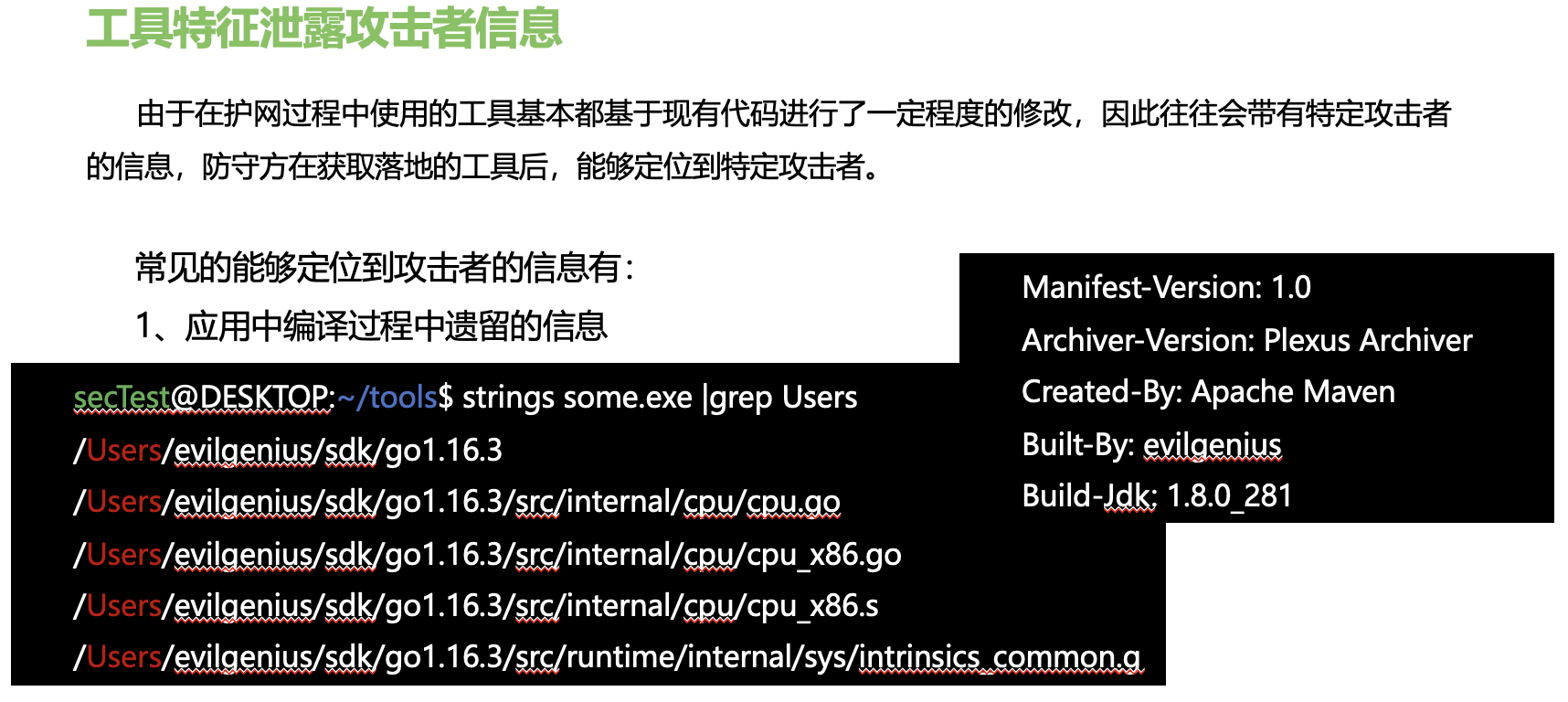

工具特征

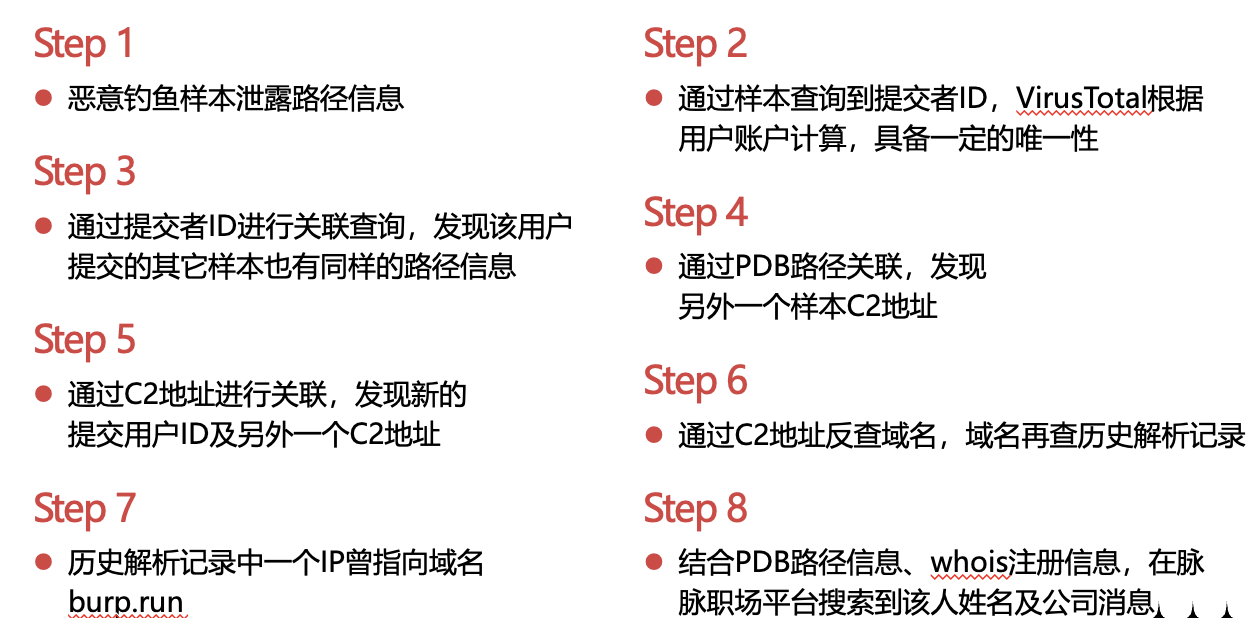

相似攻击手法

恶意样本

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 micgo's blog!

评论