WiFi攻击

说到WiFi安全,就不能不说校验过程中涉及到的四路握手。四路握手的目的是为了安全地验证和交换秘钥,验证对端合法性,防止中间人攻击

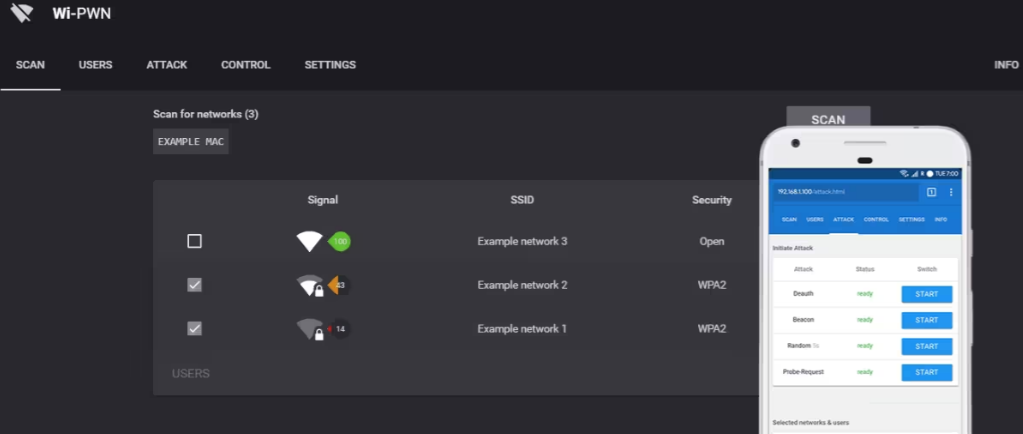

WiFi攻击包括WiFi中断攻击,WiFi密码爆破,WiFi干扰、WiFi钓鱼等

WiFi中断攻击

WiFi中断攻击是指通过发送取消认证报文让客户端以为路由器需要让自己断开连接从而断开WiFi,伪造路由器向客户端发送取消认证报文,使客户端主动断开WiFi连接。WiFi中断后有可能注入钓鱼,轻则泄露密码,重则攻击主机,需要用户注意安全防护

WiFi密码爆破

通过监听wifi的数据包 ,然后当有人连接wifi的时候,记录握手过程,然后通过字典进行对比,匹配出密码,当这个wifi已经有人连接的时候,没有办法抓到握手包,而现在的WiFi设备为了提供更好的用户体验都会再WiFi断线后尝试自动连接。在自动连接的过程中,手机等设备会重新向路由器发送加密过后的WiFi密码,当路由器接收到这些信息后会将这些信息同自己内部存储的WiFi密码经过相同加密方式后的数据进行对比, 比对成功就算认证通过,那么可以尝试将已经连接的用户踢下线,让他重新连接,当被踢下线的用户重新连接就能进行监听抓包了

既然WiFi密码是PSK,使用预置共享的秘钥,那么就不可避免面临暴力破解的问题。当然这里说的暴力破解不是输密码连WiFi,提示密码错误了再不断尝试,那样效率太低了。实际中的暴力破解要高效得多,暴力破解的本质是获取PSK即PMK的明文,根据上面介绍握手的流程,作为一个未验证终端,我们实际能获取到的是ANonce、SNonce、Mac地址以及加密的内容和MIC,通过不断变换PSK/PMK计算PTK并验证MIC从而寻找真实密码

wifi中tcp第5次建立连接的握手包,然后根据里面加密数据,进行暴力破解,为什么要用到这个包呢?是因为在wifi中的一些特定的加密方式,我们运用这种方式可以更快的去暴力破解wifi密码

kali中常用的工具有aircrack-ng wifite 等常见的工具,在CPU/GPU足够给力的情况下,上百GB的字典可以在十几分钟跑完

WiFi干扰

所谓洪水攻击,换个通俗易懂的说法便是WiFi干扰。类似与ddos攻击。通过发送大量的请求去连接WiFi,导致路由器无法处理大量的连接请求,从而迫使正常用法断开连接无法使用网络

可以用aircrack-ng mdk3 等工具发送,也有基于 arduino 的 WiFi 测试项目(如利用esp8266攻击)

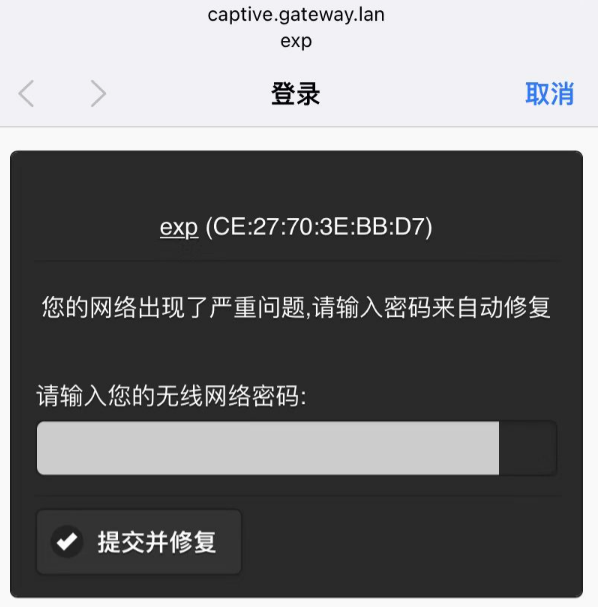

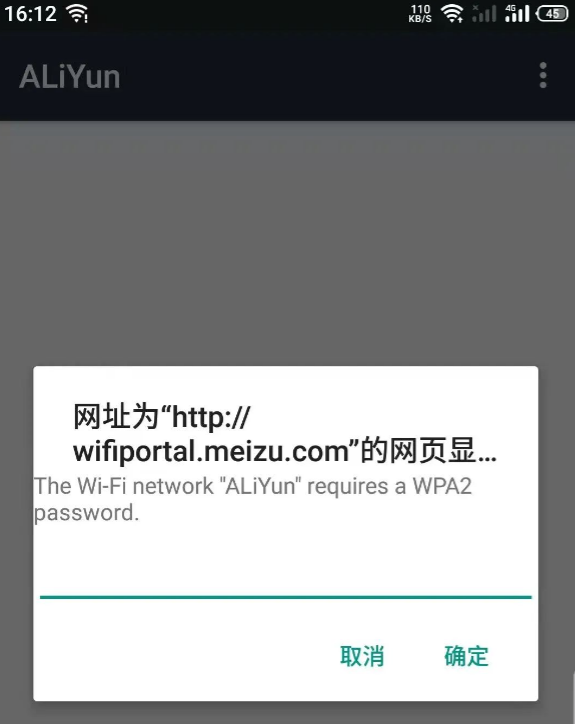

WiFi钓鱼

根据攻击者与受害者初始网络关系,可以分为两种钓鱼方式:同一局域网、不同局域网。无论哪种方式,最后都是劫持受害者网络,返回一个精心准备的钓鱼网页

同一局域网钓鱼

通常发生在连接公共 WiFi 时,通过 ARP 攻击冒充网关,向受害者返回钓鱼页面

不同局域网钓鱼

需要配合WiFi干扰与 Evil twins攻击。WiFi 干扰将目标 WiFi 全部设备踢下线,然后 Evil twins 复制出与目标一样的 SSID,被踢下线的设备连入复制 WiFi ,再向其发送钓鱼页面

攻击手段

Fluxion

wifiphisher

防御与安全建议

不定期更改WiFi密码,并加强密码强度

勿用万能钥匙等工具连接WiFi(会分享密码)

避免使用公共 WiFi

关闭设备自动连入 WiFi 功能,能够有效避免错误连入钓鱼 WiFi

不要连接来历不明的开放WiFi

参考链接:

https://www.ctfiot.com/5160.html

https://www.bilibili.com/read/cv19053990/