burp插件

Collaborator

我们在做渗透测试的时候,经常会遇到这种情况,测试跨站可能有些功能插入恶意脚本后无法立即触发,程序也不返回任何信息和引用文件的内容,而只提示输入的是否有误,那么也无法直接判断程序是否存在漏洞

这个时候我们需要一个外部的独立的服务器,可以通过域名 url 进行访问。然后在测试漏洞是否存在的时候带上这个服务器的地址,如果存在上述的这些问题,那么目标服务器就会去访问我们自己的服务器,我们自己服务器可以记录别人访问自己的信息,记录其发送内容相应内容等,从而有利于我们判断漏洞是否存在

明白原理后,Burp 给我们提供了这个外部服务器,叫 Collaborator

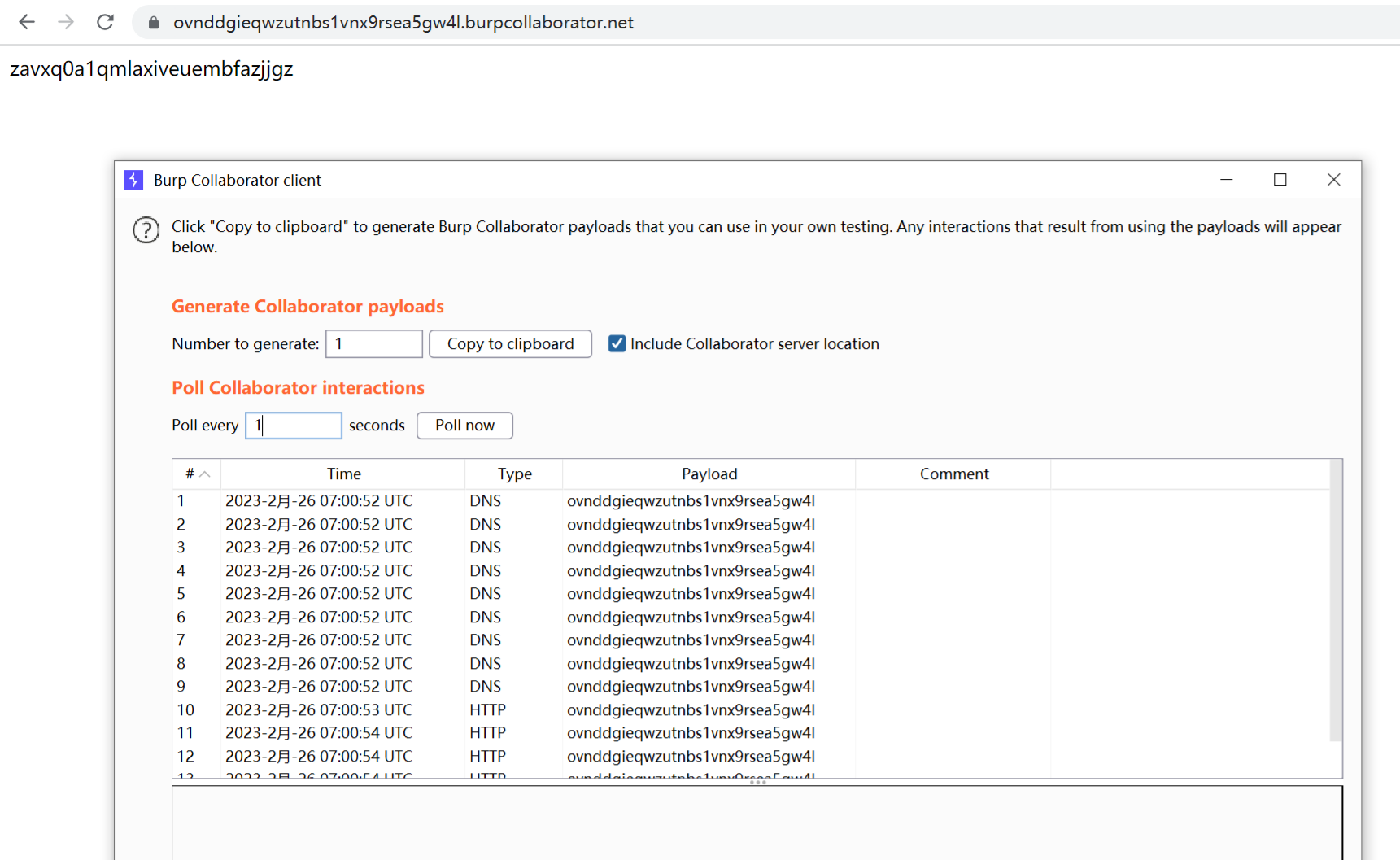

当使用 burp 的 collaborator 时,burp 会提供一个 url 地址,这个地址是 burp 的一个二级域名

轮询:burp 发送 payload 后会不断的问 collaborator 是否收到我发生的 payload 交互信息,例如 10s 问一次

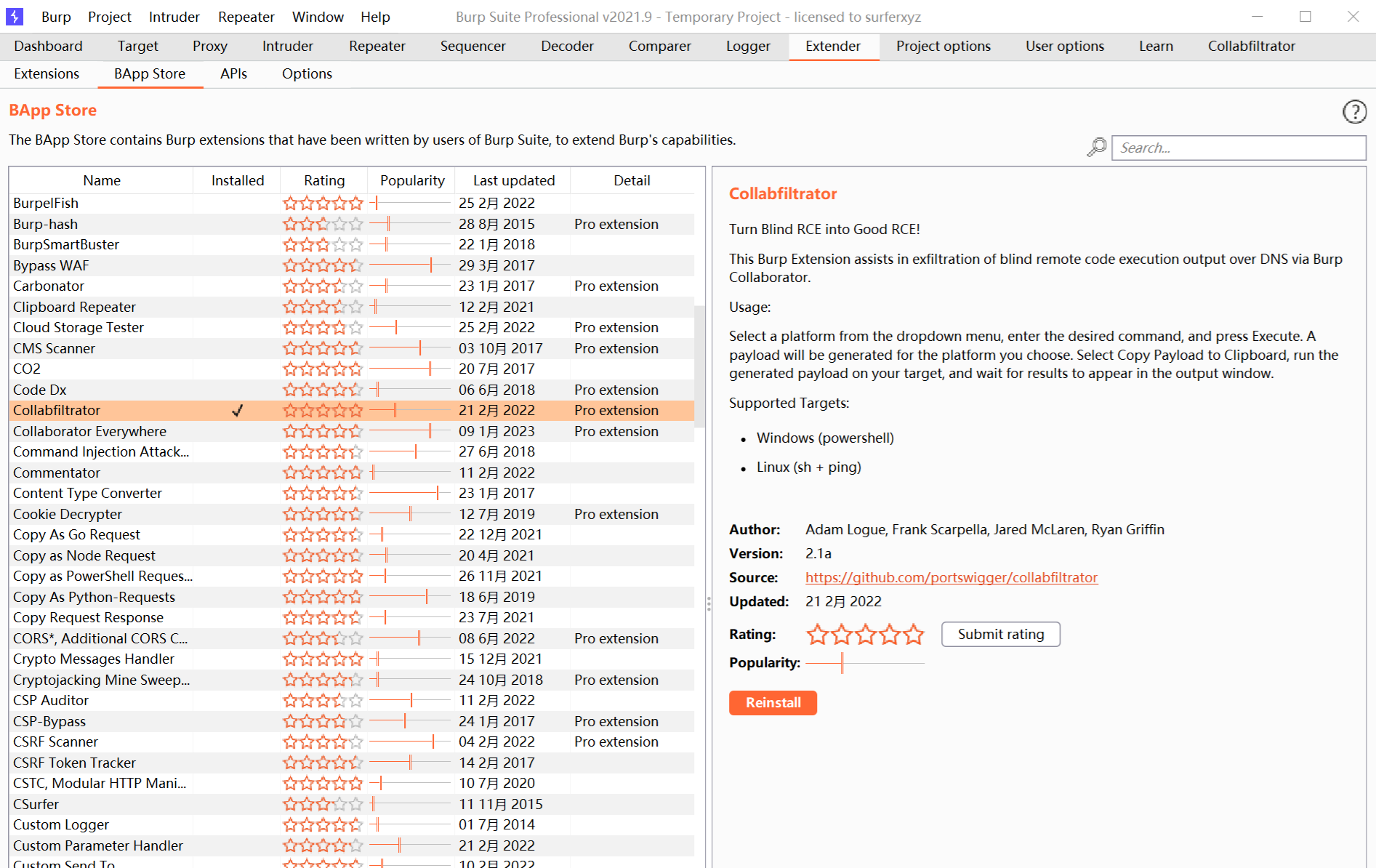

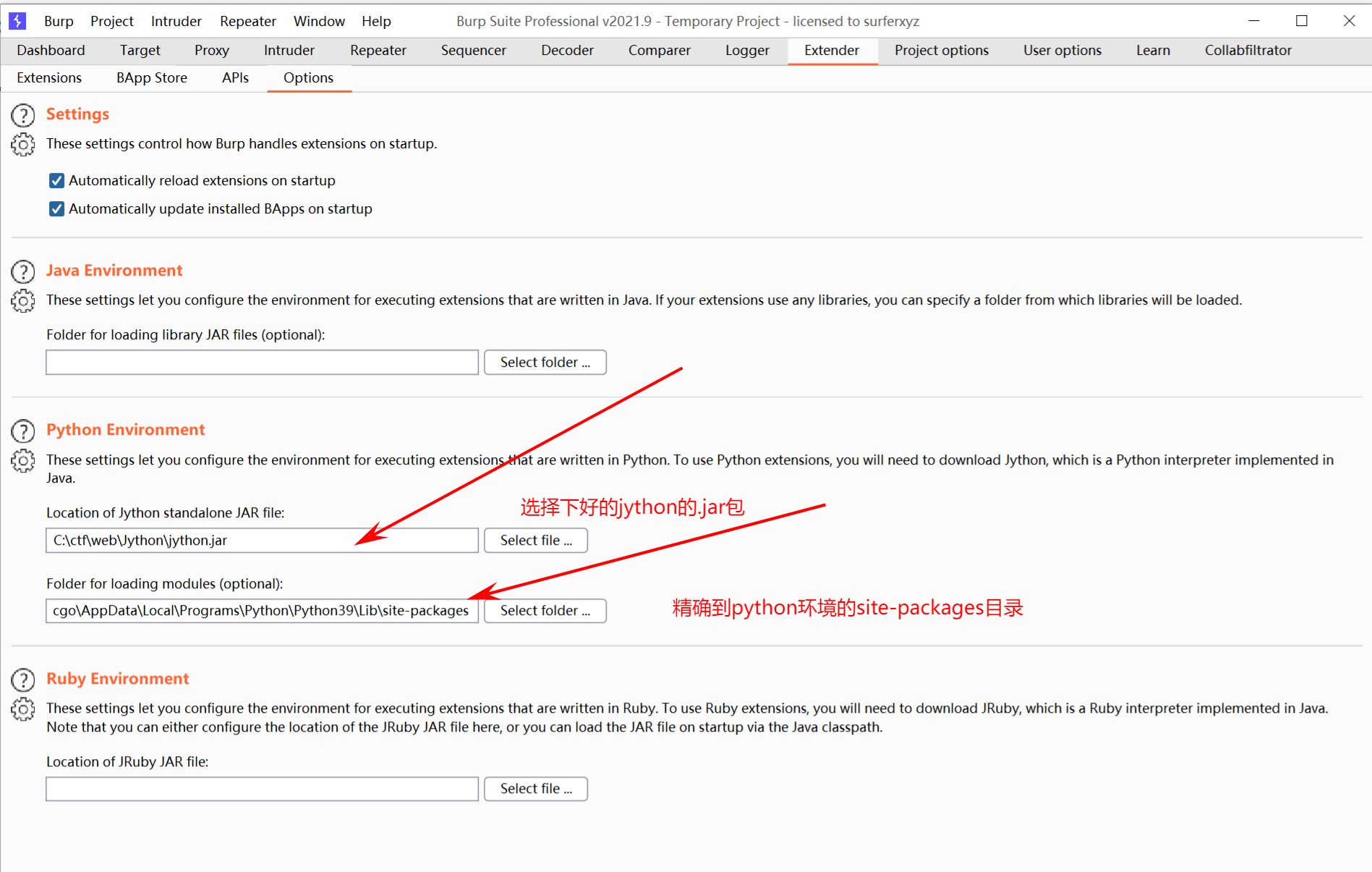

在插件商店搜Collaborator,发现无法下载,得先配个jython环境

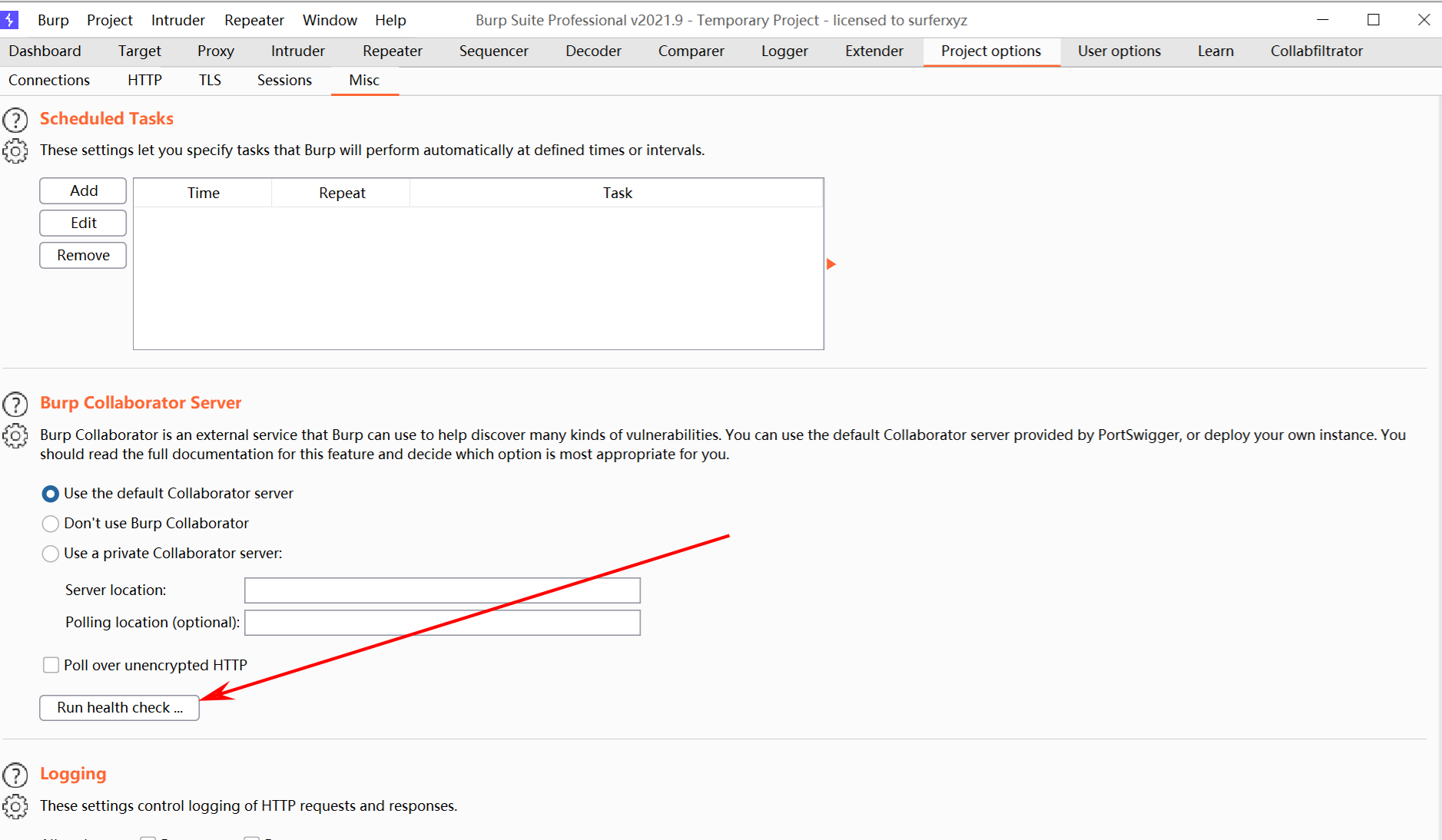

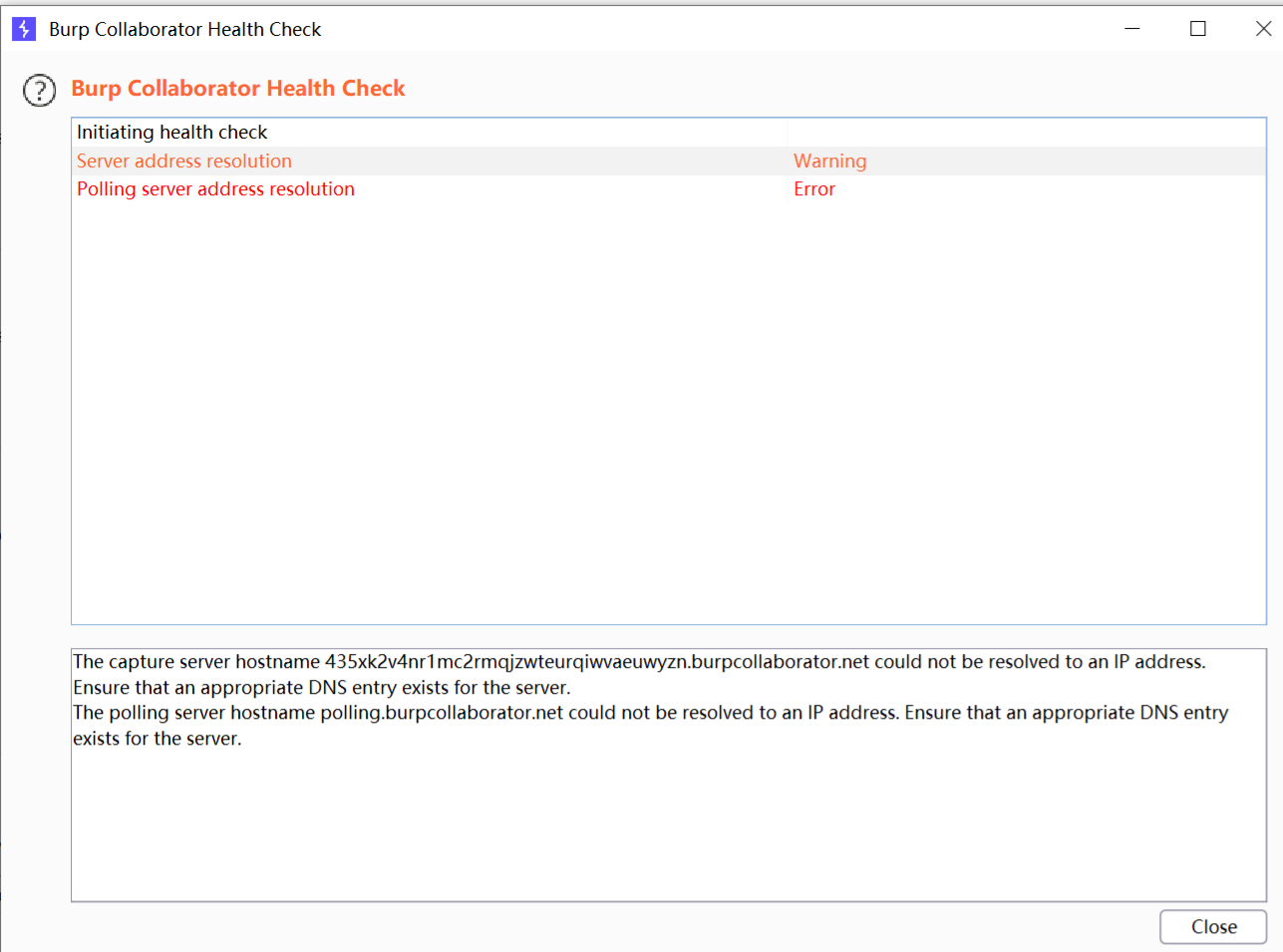

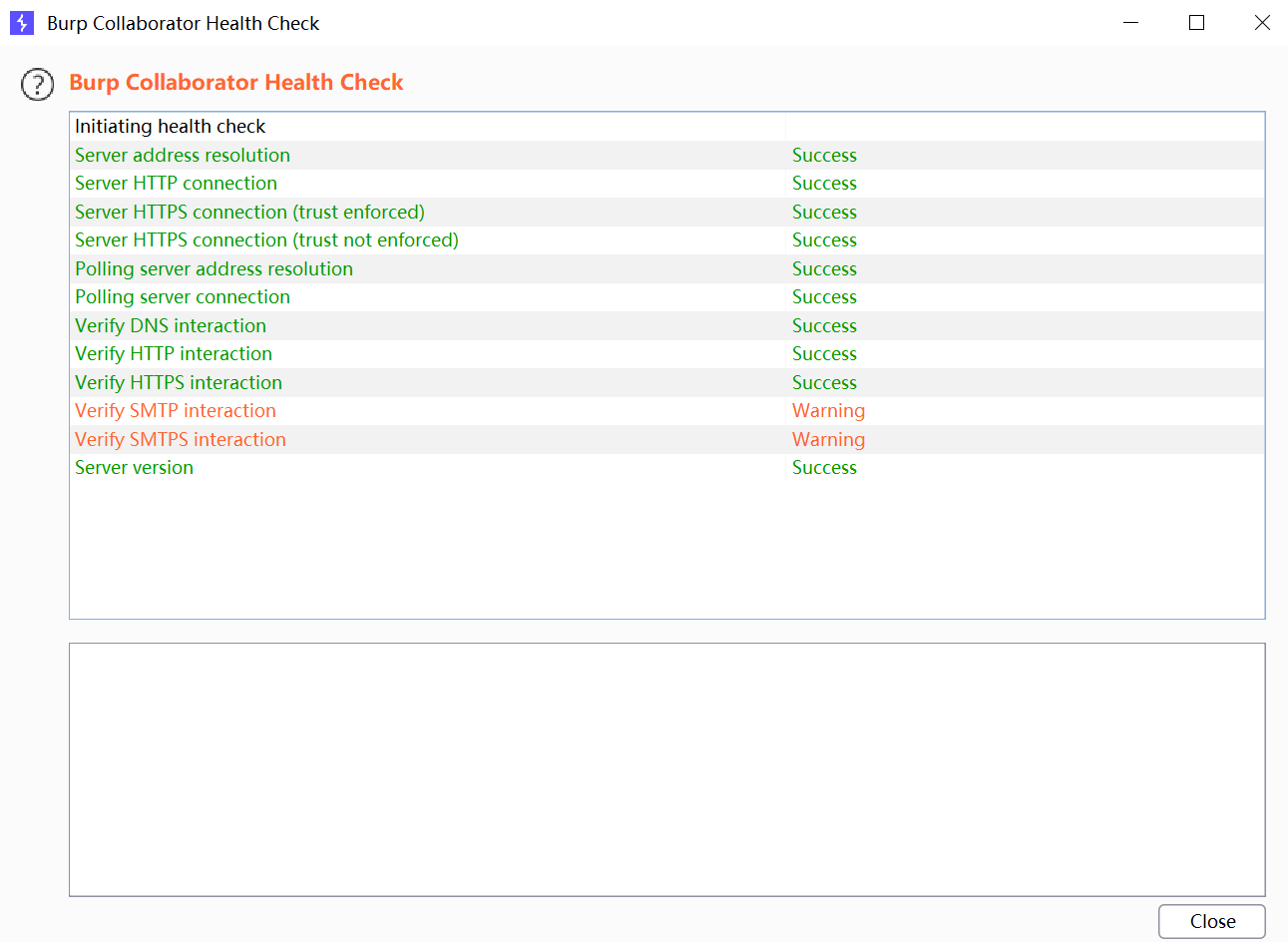

配好后可以测试一下

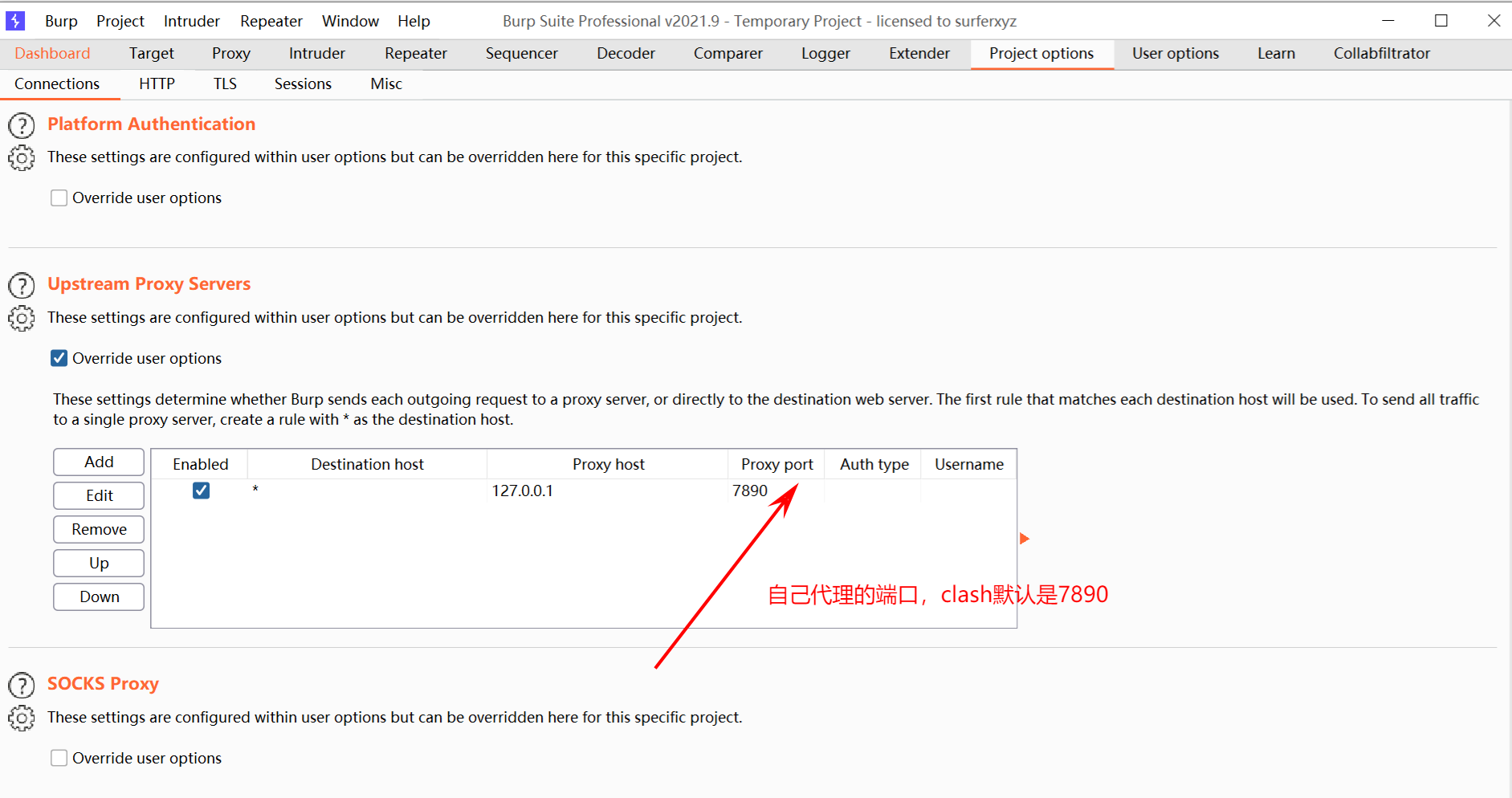

可能是要代理

再次测试成功

简单的dnslog功能,Number to generate 是生成的数量,下面的 poll now 按钮是轮询时间,点击 copy to clipboard 复制其提供的 payload url 后,就可以直接在要测试的点粘贴即可,如果目标服务器有交互,则 collaborator 会有响应信息,且这个 payload url 每次复制其二级域名都会随机生成

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 micgo's blog!

评论